Sumario

- Jornadas Tecnicas RedIRIS 2001

- Red de Sensores Antivirus de la Comunidad Academica

- Guia de Expertos de RedIRIS: Una apuesta por la difusion cientifica

- Comprobador de listas negras de correo electronico

- DOCENCIA-NET

- Nueva Red Tematica de Farmacologia y Toxicologia

- Novedades en el Servicio FTP

- Reflector de VRVS

- Videoconferencia en la red academica

- Grupo de trabajo sobre deteccion de intrusos

- Libreria PKCS11 bajo licencia

- Visita de CN-CERT a RedIRIS

- IRIS-CERT equipo de nivel 2 en el TI de TERENA

- Proyecto PAPI

- Nuevo grupo de trabajo IRIS-SYSADMIN

- Estado de la red piloto IPv6

- PAM 2001

- RIPE

- Reunion del TAC (Technical Advisory Council) de TERENA

- TERENA Middleware

- 3ª reunion del TF-CSIRT de TERENA

- 3ª reunion del TF-NGN

- XIII reunion del FIRST

- GEANT

- EUMEDIS

- ALIS

Jornadas Técnicas RedIRIS 2001

Las Jornadas Técnicas RedIRIS 2001 dentro de su habitual itinerancia por las diferentes Comunidades Autónomas se realizarán este año en la Comunidad Navarra y tendrán como anfitrión y colaborador local a la Universidad Pública de Navarra.

Las Jornadas Técnicas se celebrarán los próximos días 24, 25 y 26 de octubre en el Campus Universitario de Arrosadía, y serán precedidas por las Reuniones de los Grupos de Trabajo los días 22 y 23 de octubre en la misma sede. Para los aspectos de contenido de las Jornadas este año la Comisión de Programa cuenta con la participación de Joaquín Sevilla de la Universidad Pública de Navarra, José Luis Gonzalo, del CEDEX, José Carlos Pérez, del CESGA y Miguel Ángel del Río, de la Universidad Rey Juan Carlos, además de personal de RedIRIS.

Las JT2001 tienen como principal objetivo propiciar la coordinación e intercambio de información y experiencias entre los agentes más directamente implicados en la gestión de las comunicaciones de las universidades y centros de investigación conectados a la red, por tanto, no es un congreso abierto y la participación en las Jornadas se realiza a través de los PERs (Personas de Enlace con RedIRIS)de las organizaciones afiliadas a RedIRIS, a quienes se enviarán los formularios de inscripción en el mes de septiembre.

La convocatoria para la presentación de ponencias se canalizará preferentemente mediante los respectivos PERs como se ha realizado en anteriores ediciones.

Este año las líneas prioritarias de los temas a tratar en las ponencias que se presenten son las siguientes:

- Tecnologías de Red:

- Redes Ópticas: WDM

- Gigabit Ethernet

- Redes móviles

- Redes privadas virtuales (VPN)

- IPv6

- MPLS

- Multicast

- Experiencias con servicios diferenciados

- Monitorización y análisis de flujos

- Seguridad

- Integración de voz en redes de datos

- Aplicaciones y servicios

- Publicación electrónica

- Directorios, LDAP

- Integración de servicios y plataformas:

- Web/telepresencia, Fax/e-mail/SMS, etc.

- Distribución multimedia: streaming, VoD

- Sistemas de búsqueda y catalogación de la información

- Seguridad proactiva

- Grids

- Aspectos sociales, políticos, económicos y legales

- Impacto del uso de la Red

- Políticas de uso y compartición de recursos

- Privacidad y protección de datos personales

- Propiedad intelectual

- Cambios en el marco legal

También se tendrán en cuenta otros temas que puedan ser de interés para la Comunidad de RedIRIS.

Para más información de cualquier tipo relacionada con las Jornadas consultar el siguiente URL que está en continua actualización:

http://www.rediris.es/jt/jt2001

Red de Sensores Antivirus de la Comunidad Académica (RESACA)

Durante algún tiempo el Grupo de Coordinación IRIS-MAIL debatió el tema de uno de los problemas más graves que afectan al correo electrónico: los virus y otros problemas de la misma familia; troyanos, hoaxes, etc. Las únicas soluciones ante este problema eran las alertas y actualizaciones de los antivirus personales. RedIRIS organizó un modesto servicio de alerta que estaba fundamentado en la disponibilidad de personal que estuviera informado sobre la aparición de nuevos virus.

El debate era interesante pero estéril ya que nunca se vislumbró ninguna solución definitiva. A principios de este año desde RedIRIS se apostó definitivamente por la instalación de antivirus conectados a las estafetas centrales de cada universidad. La idea era evaluar la carga de máquinas, tiempos de respuesta, diseño, etc. cuando se usaba ese antivirus. RedIRIS solicitó una licencia de 1 año, ya que se trata de un producto comercial y se organizó un Proyecto Piloto entre seis universidades con una serie de objetivos concretos.

Durante el periodo de pruebas se diseñó un sistema que permitía ofrecer un valor añadido a la ya exitosa protección de virus en las estafetas de las universidades. Este valor añadido consistía basicamente en que cada 24 horas se recolectaban datos y se procesaban estadísticas del tráfico de correo y de los virus interceptados en cada una de las universidades (sensores). Una vez procesadas se extraían unas estadísticas que nos indicarían el nivel de incidencias de los virus en la comunidad académica española, y además nos permitirían alertar en intervalos muy cortos de la aparición de nuevos virus hasta ahora desconocidos. Estas estadísticas no sólo reflejan el número de virus interceptados sino el porcentaje de sensores que los ha interceptado con el fin de evitar falsas alarmas que pudieran producirse en alguno de los sensores.

Este sistema nos independiza de alertas internacionales que puede que no tengan incidencias en la comunidad academica española. Es un diseño simple, económico, versátil y sin necesidad de grandes desarrollos, sustentado en uno de los valores más valiosos y exclusivos de la Comunidad RedIRIS: la coordinación.

El punto final al desarrollo de esta red de sensores fue la colaboración con el Centro de Alerta Temprana de Virus del MCYT (CAT) a los que RESACA les parecía un valor añadido a su servicio prestándose de inmediato a colaborar con nosotros. La labor del CAT en este Proyecto ha sido el desarrollo de las páginas Web de las estadísticas diarias generadas por RESACA y la generación de los gráficos históricos.

Actualmente hay 13 Instituciones que actúan de sensores en esta red y esperamos que se unan muchas más lo que daría una mayor fiabilidad a los datos extraidos. El actual intervalo de 24 h para recoger y generar estadísticas puede ser modificado, si se considera conveniente, con la colaboración de todos los sensores.

Los datos de RESACA están disponibles en:

http://www.alertaantivirus.es/incidencias.php

(

Guia de Expertos de RedIRIS: Una apuesta por la difusion cientifica

Es un hecho constatado que la ciencia no consigue formar parte de la cultura de este país. "El Plan Nacional de Investigación Científica y Desarrollo e Innovación Tecnológica 2000-2003 tiene como una de sus premisas fundamentales la necesidad de hacer más fluida e intensa la relación entre el ámbito científico y tecnológico y el conjunto de la sociedad española". Con estas palabras arranca un documento en el que se diseña en el marco del nuevo Plan Nacional, una acción estratégica titulada "Divulgación de la ciencia y la tecnología", cuya finalidad es el fomento de las actividades de difusión cultural de la ciencia y la tecnología implicando decididamente a los centros de investigación y a los propios investigadores. El hecho de que el Plan Nacional incluya entre sus objetivos la transmisión de los avances científicos y tecnológicos al gran público supone una iniciativa de considerable importancia.

Estos motivos son los que han animado a RedIRIS a poner en marcha en colaboración con el Laboratorio de Comunicación Multimedia de la Universidad de Navarra la iniciativa de una "Guía de Expertos de RedIRIS".

La Guía de Expertos nace con estos objetivos del Plan Nacional y está diseñada como un canal de comunicación entre los medios y los científicos expertos españoles. Pretende dotar a los periodistas de una plataforma en Internet que facilite el contacto con especialistas para documentar informaciones de contenido científico, tecnológico y humanístico. Y al mismo tiempo permite a los expertos dados de alta distribuir información a los medios de comunicación que pudiera ser de su interés.

Desde mayo en que se inauguró la Guía hay más de 120 periodistas inscritos pertenecientes a un amplio espectro de medios de comunicación y otros tantos expertos en diversas áreas temáticas. Todas las inscripciones son moderadas y tanto periodistas como expertos deben adjuntar sus acreditaciones y méritos. La valoración de cada uno de ellos se hace a través de un Comité organizado desde la propia RedIRIS a través de los administradores de listas. RedIRIS no se responsabiliza del nivel científico y/o académico de los expertos ni de la opinión que emitan.

La primera versión de esta Guía de Expertos está funcionando mediante un sistema de listas de distribución de correo electrónico ligadas entre sí. La idea es ir mejorando las funcionalidades actualmente se está trabajando en una nueva versión. La definitiva estará basada en bases de datos tipo LDAP, lo que permitirá una mayor concreción a la hora de localizar el experto adecuado. La idea es que un futuro esta Guía se pueda convertir en un directorio nacional de investigadores. Valga esta noticia para divulgar esta Guía y animar a colectivos de investigadores a participar e inscribirse en ella.

La Guía dispone de unas normas de uso y una clara explicación de las condiciones de inscripción. Ver: http://expertos.rediris.es.

(

Comprobador de listas negras de correo electrónico

Todos somos conscientes del grave problema que el spam representa para el correo electrónico en Internet. En los últimos años han ido apareciendo iniciativas para luchar contra este problema, bien a través de las denuncias de los receptores como es SpamCop o a través de legislaciones europeas y nacionales, configura- dores automáticos de sendmail como el de RedIRIS, filtros en el puerto SMTP (25) de una institución y por último a través del uso de "listas negras".

Las listas negras son bases de datos de máquinas servidores de correo electrónico que no están correctamente protegidas y las utilizan los spammers para inyectar un flujo masivo de correo generalmente publicitario. Las máquinas incorporadas en estas listas se consideran poco fiables y sus responsables deben configurarlas adecuadamente para una vez superadas una serie de pruebas poder salir de dichas listas donde se entra a través de alguna denuncia.

Estas bases de datos son accesibles desde cualquier programa que haga de encaminador de correo haciendo búsquedas de resolución inversa en determinadas zonas de DNS. Es decir actúan como filtros en la transacción SMTP. Si se establece una conexión contra una estafeta configurada así desde una máquina incorporada en estas listas la conexión será cancelada y se enviará el correspondiente aviso al emisor.

Los servidores de correo de RedIRIS responsables del dominio .rediris.es como por ejemplo el del servidor de listas listserv.rediris.es hacen uso de estas listas negras lo que ocasiona que algunos usuarios tengan problemas para enviar correo: suscribirse, contribuir a la lista etc. Les aconsejamos que se pongan en contacto con los responsables del servicio de su proveedor para que corrijan el problema. Constituye una labor ardua para RedIRIS pero ya se han conseguido configurar adecuadamente muchos servidores de correo para salir de estas listas negras. De algún modo el uso de estas listas lejos de ser un medida represiva es proactiva a la hora de avisar y colaborar con los responsables de cualquier proveedor para la correcta configuración de los servidores.

Este comprobador (http://www.rediris.es/mail/abuso/ln.html) pretende servir de ayuda a los usuarios y postmaster a la hora de averiguar porqué un mensaje está siendo rechazado y si se debe a que el servidor origen está incluido en alguna de estas listas y lo hace buscando en las zonas de DNS de las cinco iniciativas más importantes que existen en la actualidad:

- RBL-Realtime Blackhole List- (MAPS-Mail Abuse Prevention System). (http://mail-abuse.org/rbl)

- RSS-Relay Spam Stopper - (MAPS). (http://mail-abuse.org/rss)

- DUL-Dial-up User List-(MAPS). (http://mail-abuse.org/dul)

- ORDB-Open Relay Data Base. (http://www.ordb.org/)

- ORBL-Open Relay Black List. (http://www.orbl.org/)

Cada una tiene políticas diferentes a la hora de interpretar lo que es una estafeta de correo mal configurada y abierta al spam. Debe quedar claro que el uso de cualquiera de estos filtros de listas negras es completamente libre y forma parte de la propia política de cada organización. Los responsables de estas listas negras no serán nunca responsables del rechazo del correo, ya que no pasa por sus máquinas, ellos sólo ponen el servicio a disposición de aquellos que quieran usarlo.

El uso de estas listas negras es completamente voluntario por parte de los postmasters de cada institución si bien RedIRIS recomienda su uso a todas las instituciones de su Comunidad. Consideramos que no sólo pueden aliviar la entrada de cierta cantidad de spam sino que colaboran a una mejor configuración de las estafetas de correo electrónico en Internet.

El problema por otro lado está en la dependencia de RedIRIS de iniciativas extrajeras ya que son ellos los que definen su propia politica y nosotros la acatamos. Más aún en la actualidad el spam en España proviene de máquinas bien configuradas y de empresas que consideran este tipo de prácticas como una oportunidad de negocio incuestionable. Es lo que se suele llamarse spam legal.

En RedIRIS tenemos en proyecto una inciativa autóctona que permitiría definir nuestra propia política contra el correo basura (spam). El proyecto se llama Plataforma Unificada Antispam y sería un mecanismo que permitiría a toda la comunidad de forma homogénea y coordinada actuar contra ataques de spam.

(

DOCENCIA-NET

Siempre hemos dicho que las reuniones celebradas hasta la fecha habían servido para mostrarnos el interés que estaba despertando la aplicación de las comunicaciones a la actividad docente. Desde su creación, la actividad de Docencia-net había demostrado que no estábamos en condiciones de establecer un sistema de colaboración, ya que muchos estaban empezando y no tenían los elementos necesarios para compartir, cooperar y acordar modos comunes de actuación.

Sin embargo, el panorama empieza a cambiar. En la última reunión de los Grupos de Trabajo ya se empezaron a ver frutos de la cooperación entre técnicos de distintas universidades. El Informe realizado, gracias a los datos aportados por distintos miembros de la lista Docencia-net entre ellos Francisco Martínez (Universidad de Jaén) sobre Servicios Informáticos para docencia en las universidades españolas no pretende ser un profundo y exhaustivo análisis de la forma en que cada universidad lleva el tema de aulas de informática, tan sólo intenta dar una idea general del panorama actual en un campo donde prácticamente no hay nada publicado que pueda servir como referencia técnica.

El documento presentado en la reunión se apoyaba en pocos pero importantes pilares:

- Personal en las Aulas de Informática

- Servidores

- Puestos de usuarios

- Cuentas de usuarios

- Funcionamiento de aulas de docencia

- Funcionamiento de aulas de libre acceso

Si bien cada uno intentamos adaptar las soluciones a la realidad de cada universidad, no se nos escapa que estamos haciendo las mismas cosas en diferentes lugares, y que por tanto, se han creado las condiciones para colaborar entre nosotros, con beneficio mutuo. (Ver Informe sobre Servicios Informáticos para docencia en las universidades españolas: http://www.adi.uam.es/docencia-net/informe.doc).

Dentro de este contexto, surge la necesidad de unificar criterios, establecer políticas de actuación comunes y especificar un modelo de gestión óptimo para las Aulas de Informática en la Universidad. Como respuesta a esta situación, y utilizando como partida el Informe, en el grupo se plantea el proyecto DISTRAIDO (DISeño y TRatamiento de Aulas de Informática para la DOcencia), iniciativa encaminada a debatir toda la problemática común al respecto con objeto de obtener un documento final que recoja todo lo tratado en el grupo.

Actualmente contamos con un guión realizado por Miguel Rueda (US) y Lluis Ariño (URV) sobre el que desarrollar el proyecto, aunque de momento tan sólo se ha hecho un reparto de tareas para conseguir resultados a corto plazo en aquellos puntos que nos aporten soluciones en temas de urgente solución por algunas de nuestras universidades lo gordo... aún está por llegar:

- Infraestructura a tener en cuenta para crear "Aulas para la actividad docente equipadas con nuevas tecnologías"

- Mantenimiento

- Licencias Campus

- BPBATCH/REMBO

- Tarjetas inteligentes

- Impresión y cuotas

Nueva Red Tematica de Farmacologia y Toxicologia

Desde abril de 2001 está operativa la Comunidad Virtual de Usuarios FARMATOXI (http://farmatoxi.rediris.es) cuya finalidad es facilitar la interacción y colaboración entre personas relacionadas con la Farmacología y la Toxicología mediante el uso de recursos tecnológicos que permiten superar barreras espaciales y temporales.

El primer centenar de miembros de la Comunidad dispone ya de acceso a las herramientas de trabajo compartido (BSCW). Se han creado hasta la fecha 12 grupos específicos de trabajo sobre los siguientes temas: alternativas a la experimentación animal; fármacos de la investigación a la clínica; drogodependencias; modelado molecular y diseño de fármacos; innovación en la docencia- aprendizaje de la Farmacología y la Toxicología; implementación de procedimientos de calidad en el trabajo experimental; toxinas; Genotoxicología; contaminación y protección del medio ambiente; Farmacoterapia y Farmacovigilancia; regulación farmacológica- toxicológica de la función hepática; y Toxicología veterinaria clínica y forense.

La red está coordinada por un Comité de Administración, un Equipo Técnico y un Comité Científico internacional cuya finalidad es la de salvaguardar la calidad científica de los contenidos. La Comunidad dispone además de tres listas de distribución o foros de debate sobre Farmacología (FARMACOL), Toxicología (TOXICOL) y Alternativas a la Experimentación Animal (3ERRES) con alrededor de 900 suscripciones, así como de listados de noticias, enlaces y documentos. En los próximos meses está proyectada la elaboración de la base de datos de los miembros y la habilitación de herramientas telemáticas adicionales que permitan en un futuro cercano la edición de revistas electrónicas, la realización de congresos virtuales y otro tipo de iniciativas.

Novedades en el Servicio FTP

Los cambios que se han producido en relación con el Servicio FTP son numerosos, y aún no han concluido en el momento de escribir estas líneas. De una parte se ha procedido a la migración por completo del Servicio de FTP anónimo a una nueva máquina siguiendo las siguientes etapas:

- Instalación del software en la nueva máquina (Sun Ultra Enterprise 450) y del nuevo array SunStor T3.

- Configuración de los demonios ftpd y httpd en la nueva máquina.

- La información en el array de discos actual (A5000 con capacidad para 300 Gigabytes) se trasvasa al nuevo T3.

- Puesta en marcha del Servicio FTP en la nueva máquina. Desconexión de la máquina que venía prestando el servicio hasta ahora.

- El array A5000 se instala sobre la nueva máquina, quedando el nuevo servicio con una capacidad de 600 Gb.

Con la nueva configuración, al tener mayor capacidad de alojamiento, se harán réplicas de distintos sitios que sólo están accesibles por HTTP, configurando un host virtual para cada sitio replicado.

La disponibilidad de los contenidos del servidor por HTTP seguirá prestándose, debido al gran número de accesos que tiene en la actualidad.

Actualmente las réplicas se están realizando con las utilidades fmirror y rsync. Para réplicas de web se utilizará también wget cuando sea necesario.

El servicio ftpsearch ha sido reemplazado por FemFind, otro motor de búsqueda de características similares. El motivo del cambio es la falta de actualizaciones de la distribución GPL de ftpsearch desde 1998 y la dificultad para compilarlo con el software actual.

Se ha añadido rpmfind (http://rpmfind.rediris.es), un nuevo servicio de búsqueda de software para distribuciones Linux basadas en paquetes rpm. El constante aumento en el número de descargas de software para este sistema operativo ha hecho que tomemos esta decisión que esperamos sea útil a los usuarios de nuestros servicios.

Coordinación del Servicio FTP

Queremos hacer un llamamiento a todas las instituciones afiliadas a RedIRIS que tengan servidores FTP para que se unan a la lista de coordinación IRIS-FTP. Con ello conseguiremos coordinar mejor las réplicas para que no haya duplicidad de esfuerzos o ausencia de ellos, ahorrando a la vez tráfico y tiempo de espera en las conexiones al exterior de nuestros usuarios.

Por otra parte, el conocimiento de los servicios FTP que hay en la comunidad académica permitirá la indexación a través de [Femfind] de esa información para que esté localizada y pueda utilizarse en beneficio mutuo. Para darse de alta en la mencionada lista, seguir las instrucciones que se indican en la dirección: http://www.rediris.es/list/info/iris-ftp.es.html

(

Reflector de VRVS en RedIRIS

A principios del mes de marzo se ha instalado en RedIRIS un reflector del sistema Virtual Rooms Videoconferencing System (VRVS).

VRVS es un sistema de videoconferencia y trabajo colaborativo sobre redes IP orientado a web. El sistema ha sido desarrollado por la Universidad de Caltech (California) en colaboración con el CERN.

Usando VRVS, personas de diferentes lugares del mundo pueden reunirse y participar en videoconferencias multipunto MBONE, H.323 o MPEG2. Durante las reuniones, los participantes pueden ver/oirse entre sí y hacer uso de diferentes herramientas de trabajo colaborativo (compartir sus escritorios, difundir cualquier herramienta local, participar en una sala de texto-conferencia, etc)

El reflector instalado es un software que interconecta a los usuarios que están en una Sala Virtual (Virtual Room) a través de un túnel IP permanente.

Los reflectores y sus enlaces forman un conjunto de subredes a través de las cuales se envían los flujos de medios (audio, video o datos). Los participantes desde cualquier sitio se unen a una videconferencia (en una o varias habitaciones) conectándose a su reflector más cercano. En el caso de la comunidad académica tenemos el situado en RedIRIS y el IFCA (Instituto de Física de Cantabria) tiene uno propio. Para hacer un uso eficaz del ancho de banda, los paquetes (los flujos de audio, video y datos) se envían sólo a través de los túneles entre los enlaces de ambos reflectores, si hay participantes en la misma habitación virtual en ambos lados. Además, la topología de reflectores se diseña teniendo en cuenta tanto el ancho de banda disponible como la geografía, para optimizar los caminos de conexión. En el proceso de registro el usuario final se asocia a su reflector más cercano.

Desde aquí os animamos a utilizar el sistema. Se puede encontrar más información en: http://www.vrvs.org

Videoconferencia en la Red Academica

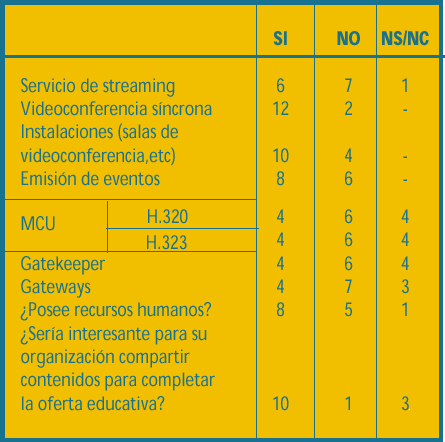

Durante el pasado mes de junio se envió por la lista de PERs y la de coordinación sobre multimedia IRIS-MMEDIA una encuesta sobre el uso de la videconferencia en la comunidad académica.

El objeto de dicha encuesta era conocer el estado de desarrollo de los servicios de videoconferencia dentro de la comunidad desde varios puntos de vista como son las infraestructuras y recursos humanos. Esto constituirá un paso previo a la elaboración de un documento que sirva de referencia y que será presentado durante las Jornadas Técnicas del próximo mes de octubre.

Contestaron 14 instituciones afiliadas y los resultados fueron los siguientes:

Se deduce de la encuesta que existe un gran interés por parte de la mayoría de las instituciones de promover la difusión de contenidos propios fuera de su centro.

Desde el punto de vista de tecnologías de red consideramos que la tecnología H.323 está madurando rápidamente y es una alternativa viable a H.320 basada en RDSI, que es la que en la actualidad más se usa. Aunque actualmente no se puede garantizar ancho de banda con H.323 sobre IP sin mecanismos de QoS en la red.

Se irá informando de los próximos desarrollos.

Grupo de trabajo sobre deteccion de intrusos en la red

Los sistemas de detección de intrusos en red referencia, usando OpenSSL y ficheros locales, analizan el tráfico que circula por la red para el almacenamiento de las claves y intentando detectar patrones que caracterizan certificados, pero puede modificarse fácilmente el inicio de un ataque contra un equipo o para dar soporte a cualquier dispositivo.

En la actualidad estos sistemas se basan en reglas que caracterizan un ataque, estas reglas tienen que ser actualizadas con nuevos patrones de manera similar a los sistemas antivirus, aunque algunos disponen de determinadas reglas heurísticas para detectar la presencia de tráfico extraño en la red.

Hasta hace algún tiempo el elevado coste de equipos que pudieran procesar en tiempo real el tráfico de un segmento de red impedía que estos sistemas fueran de uso común, sin embargo con el aumento de potencia de las equipos, en la actualidad es posible llegar a procesar el tráfico generado en un segmento de red en una estación de trabajo.

Para potenciar la implantación de este tipo de sistemas en las instituciones afiliadas y poder coordinar las alertas de seguridad que se van detectando se ha puesto en marcha una lista de distribución, GTI-SDIR desde donde se intentarán coordinar todas estas actividades.

Para más información sobre la lista consultar:

http://www.rediris.es/list/info/gti-sdir.es.html

Librería PKCS11 bajo licencia GNU

La Universidad de Murcia ha puesto como Software bajo licencia GNU una librería para el manejo de objetos criptográficos PKCS11. PKCS11 es el estándar empleado para que los programas se comuniquen con los dispositivos de almacenamiento de claves, como por ejemplo las tarjetas inteligentes y poder realizar de una forma segura las operaciones criptográficas (verificación, encriptación, firma, ...) sin que la clave privada tenga que ser leída en el equipo.

Esta librería no incluye soporte para un modelo específico de tarjeta inteligente, sino que está pensada como una implementación de referencia, usando OpenSSL y ficheros locales, para el almacenamiento de las claves y certificados, pero puede modificarse fácilmente para dar soporte a cualquier dispositivo.

La librería funciona para plataformas Windows y Unix y es posible emplearla en los navega- dores Netscape para realizar las operaciones criptográficas. El código y documentación sobre esta librería se puede encontrar en: http://umpkcs11.sourceforge.net.

La librería se ha desarrollado en la Universidad de Murcia dentro de un proyecto de seguridad informático para esta universidad. Más información en: http://www.um.es/si/ssl

En la lista de coordinación de autoridades de certificación GTI-PCA http://www.rediris.es/list/info/gti-pca.html se tratan los asuntos relativos a la autoridades de certificación y su puesta en marcha en las instituciones afiliadas a RedIRIS.

(

Visita de CN-CERT a RedIRIS

El pasado 11 de junio recibimos la visita del CNCERT/CC, equipo de atención de incidentes de seguridad del Gobierno Chino operado por la Red nacional China y el Centro de Administración de Seguridad de la Información del Grupo Asesor nacional de Asuntos de Información. Esta visita, incluida dentro de una ronda de visitas programadas por dicho equipo a diferentes CSIRT europeos, tenía como objetivos primordiales un acercamiento en temas de coordinación y futuras colaboraciones, así como un conocimiento más profundo de los servicios que ofrecemos y las problemáticas que se nos presentan, puesto que el CNCERT/CC es un equipo de relativa nueva creación (mediados del año 2000), especialmente interesado en la experiencia que otros equipos de seguridad han ganado a lo largo de sus años de operación.

La visita fue muy satisfactoria y giró fundamen- talmente en torno a la forma de operación de IRIS-CERT, no descartándose nuevas reuniones y colaboraciones en un futuro.

IRIS-CERT equipo de nivel 2 en el TI de TERENA

El servicio experimental de "Trusted Introducer", TI (http://www.ti.terena.nl/), creado por TERENA dentro del Task Force TF-CSIRT, CSIRT Coordination for Europe (http://www.terena.nl/task-forces/tf-csirt/tf-csirts-tor.html), intenta establecer una red de confianza entre CSIRTs europeos. La creación de esta red es un problema importante que ha causado preocupación desde hace mucho tiempo porque los Equipos de Atención de Incidentes de Seguridad necesitan colaborar entre ellos, por ejemplo para intercambiar información sobre incidentes de seguridad que afecten conjuntamente a sus respectivas redes. Esta colaboración se ha de realizar en base a una confianza fuerte entre ellos.

Históricamente, esta red de confianza se ha confeccionado a base de relaciones personales particulares entre los miembros de los equipos, gracias a la asistencia a determinadas reuniones (como la reunión anual del FIRST) y/o la participación en determinados foros. Sin embargo, el crecimiento de Internet, el consecuente aumento de CERTs en Europa y la movilidad actual del personal que trabaja en este tipo de equipos hace de ésta una solución poco efectiva. Se hace pues necesaria la creación de mecanismos adicionales que permitan establecer parámetros sobre los cuales crear estas relaciones de confianza. Esto es precisamente lo que intenta hacer el servicio TI mediante la recopilación de información sobre CSIRTs existentes (modo de operación, ámbito de actuación, políticas de compartición de información,...) de manera que si un equipo cumple determinados criterios (cuantificados en base a una descripción formal de sus servicios y modos de operación), puede ser considerado como equipo de nivel 2, o lo que es lo mismo, equipo "confiable".

Todos los equipo de nivel dos tienen tanto responsabilidades (por ejemplo, el mantener toda la información relativa a ellos actualizadas en las páginas del servicio, tanto privadas como públicas) como ventajas (acceso a áreas restringidas de información y posiblemente en los próximos meses otros servicios de valor añadido como listas de distribución restringidas, actualización automática de claves públicas de otros equipos, etc..).

IRIS-CERT fue el tercer equipo de seguridad europeo incluido en el nivel 2 el pasado 23 de marzo de 2001, junto a equipos de gran reputación como JANET-CERT (Reino Unido), CERNT-NL (Holanda) y GARR-CERT (Italia). En la actualidad hay unos 10 equipos que han conseguido este estatus (tanto pertenecientes a redes académicas, como de ámbito comercial y gubernamental).

Este Servicio comenzó a funcionar oficialmente el 1 de septiembre de 2001 y se mantendrá de forma experimental durante dos años, tras lo cuales y en vista de los resultados, se decidirá si se continua o no con el mismo. Aunque todo apunta a que puede ser una alternativa bastante eficaz para resolver el problema del establecimiento de la "red de confianza" entre CSIRTs europeos y porque no, mundial.

Proyecto PAPI

RedIRIS está desarrollando un proyecto llamado PAPI (Puntos de Acceso a Proveedores de Información), que surgió como respuesta a una problemática muy común en organizaciones con acceso a proveedores de información vía web. El proyecto partió de una reunión, organizada por RedIRIS tomando la iniciativa de Miguel Jiménez (Director de la Biblioteca de la UAM). Dicha reunión tuvo lugar entre varios consorcios públicos de bibliotecas y los principales proveedores de información de la red académica. En ella RedIRIS presentó una primera solución al problema, apoyada por varios de los consorcios de bibliotecas y por la totalidad de los proveedores de información allí reunidos. Esta solución fue evolucionando hasta llegar al actual diseño e implementación del sistema. Hay que destacar la favorable acogida de la iniciativa en diversos foros internacionales.

El problema

La manera actual en que los proveedores de información realizan el control de acceso a sus servidores web es usando filtros por la dirección IP origen de las consultas. Este sistema introduce una serie de problemas que hacen necesario su cambio a otro más eficaz:

- Difícil gestión: Cada vez que una organiza ción tiene nuevas direcciones IP debe informar al proveedor para que las autorice.

- Acceso de usuarios móviles: Usuarios que se encuentren fuera de su organización no pueden acceder, ya que la dirección IP origen de las consultas no se engloba dentro de las de su organización.

- Utilización de dispositivos que enmascaran la dirección IP origen de las consultas: Dentro de estos dispositivos se encuentran los proxies (dispositivos que funcionan como intermediarios en la transacción), ampliamente utilizados y que suponen un gran problema en este tipo de control de acceso, ya que enmascaran el origen de las consultas y el número de usuarios que las realizan.

Principales requisitos para una solución

1) El sistema no debe permitir el acceso a usuarios no autorizados.

2) El sistema de control de acceso a los servicios ofertados por los proveedores de información debe ser independiente de la dirección IP con la que se acceda.

3) Un usuario debe autentificarse frente a un servidor de autentificación gestionado por la organización y que le permitirá un acceso por un tiempo establecido. No teniendo, en condiciones normales, que volver a autentificarse para ninguno de los servicios autorizados.

4) Un usuario obtendrá acceso, mediante una autentificación, a todos los servicios que le sean permitidos.

5) El sistema de autentificación en el servidor de autentificación (SA) debe ser lo más flexible posible, para que cada organización pueda adaptar su propio proceso de autentificación.

6) Los proveedores de información podrán realizar un control de acceso a su servidor en función de algunas propiedades "públicas" del acceso.

7) El sistema debe ser lo más transparente posible para el usuario.

8) El sistema debe permitir movilidad a los usuarios.

9) El cliente accede a los servidores del proveedor de información mediante un navegador web Netscape o MS-Explorer.

10) Privacidad en el acceso a servicios. No podrá identificarse unívocamente al usuario que lo está realizando, aunque sí se deberá poder diferenciar entre accesos de distintos usuarios.

El sistema PAPILa solución se basa en la utilización de claves temporales, y dos elementos que agilizan la gestión y utilización de dicha tecnología:

- Servidor de Autentificación: Permite a un usuario autentificarse mediante un procedimiento adaptable a cada organización (login y password, tarjeta inteligente, cuentas POP, etc.). y una vez la autentificación es satisfactoria, hacer que el usuario reciba una serie de claves temporales que le permitan tener acceso (vía web) a todos aquellos recursos para los cuales está autorizado durante un periodo de tiempo que es configurable por parte de la organización.

- Punto de Acceso: Realiza el control de acceso vía web a un recurso (ej: servidor web de un proveedor de información), a través de las claves temporales que un usuario posee. Además, incorpora funcionalidades de filtrado por diferentes campos (usuario, organización, ...), control de copia de claves entre usuarios, contabilidad de acceso, etc.

En la actualidad, se ha desarrollado una primera versión, disponible en el web de RedIRIS (http://www.rediris.es/app/papi), que ya está siendo probada en entornos reales, sobre bases de datos de Silverplatter.

Nuevo grupo de trabajo IRIS-SYSADMIN

En los Grupos de Trabajo celebrados en Madrid el pasado mes de mayo, el equipo de Sistemas de RedIRIS propuso a los representantes de la comunidad de RedIRIS allí presentes la creación de un grupo de trabajo que pudiera tratar todos los temas referentes a los diferentes sistemas (hardware y software) sobre los que corren todas las aplicaciones existentes en los distintos centros afiliados.

El objetivo de la propuesta es la creación de un foro de discusión, propuestas y puesta en común de experiencias en todo el campo de los Sistemas (instalación y configuración, optimiza- ción, hardware, alta disponibilidad, clustering, almacenamiento, ...) tanto a nivel hardware como a nivel de sistema operativo y software relacionado, sin centrarse en un entorno o plataforma especifica, sino abierto a cualquier tipo de plataforma usada dentro de la comunidad de RedIRIS.

La suscripción a la lista iris-sysadmin se podrá realizar como se describe en la página http://www.rediris.es/list/info/iris-sysadmin.html. La lista está restringida a miembros de la comunidad RedIRIS que estén relacionados con la administración de los sistemas.Esperamos que la creación de este foro sea de interés para todas las personas inmersas en este mundo de los sistemas, amplio, complicado y muy interesante.

(

Actualidad de Red

Los pasados 9 y 10 de mayo, se celebraron en Madrid las XI Reuniones de Coordinación de los Grupos de Trabajo de RedIRIS.

El grupo IRIS-RED se dividió en tres partes. Se presentó la evolución que ha tenido la red en cuanto a volumen de tráfico y enlaces. Así, el tráfico medio cursado por la red durante el mes de abril de 2001 fue de 2076 Gbytes/día, un 236% superior al cursado durante el mismo mes del año pasado.

En cuanto a los enlaces, se destacó la migración de varios circuitos virtuales permanentes configurados a través de GIGACOM a enlaces punto a punto STM-1. En concreto, los enlaces troncales migrados fueron Andalucía y Valencia (ver http://www.rediris.es/rediris/boletin/56/actualidad.html#red) y más recientemente Cataluña.

Los caudales del resto de enlaces troncales configurados por GIGACOM también se han aumentado significativamente de forma que no haya pérdida de paquetes de forma sostenida y que los tiempos medios de respuesta estén siempre por debajo de un límite.

Tras este repaso sobre el estado de la red, se pasó a mostrar la posible evolución tanto de tecnología, topología y caudales de RedIRIS. Se presentaron varios posibles escenarios y fases de implementación pero lo más destacable sin lugar a dudas, es la fuerte inclinación que existe para la creación de una red óptica propia de RedIRIS.

Se finalizó el grupo con un repaso del estado actual de la red piloto IPv6 de RedIRIS, (descrita en una de las siguientes noticias) y una presentación sobre el estado de implementación de IPv6 en la Universidad Politécnica de Valencia a cargo de José Manuel Femenía. Se hizo un repaso a la configuración Ipv6 en routers así como al soporte Ipv6 en las pilas de protocolo de los distintos sistemas operativos.

Se presentó el estado actual de diversas aplicaciones en cuanto al soporte Ipv6 así como su configuración (DNS, WWW, correo, SSH,...). Y para finalizar, se mostraron los siguientes pasos a dar. Para más información sobre las presentaciones realizadas en el grupo de red ver www.rediris.es/red/reuniones/index.es.html.

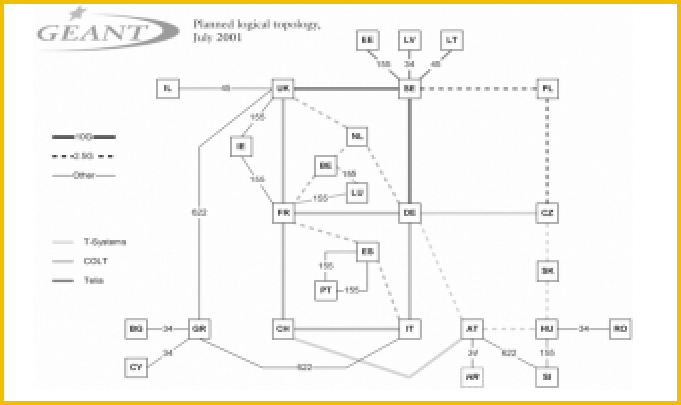

En cuanto a la conectividad internacional, destacar que ya se ha resuelto los proveedores de la red paneuropea que sustituirá a TEN-155, la giga-red GÉANT. Se trata de una red con un núcleo central a 10 Gbps, enlaces secundarios de 2.5 Gbps y accesos, desde STM-16 a E3. El gráfico que aparece en esta noticia recoge la topología de la nueva red.

Como se puede apreciar en el gráfico, los principales proveedores son Colt, Telia y T- Systems. El punto de presencia de GÉANT en España tendrá una doble conexión a los nodos en Milán y París con una lambda de 2.5 Gbps. RedIRIS se conectará a este nodo a 2.5 Gbps. Se estima que este enlace estará en producción en octubre de este año. Más información en http.//www.dante.net/ geant.

Hasta ahora el servicio MBS se ha ofrecido apoyándose en la fácil configuración de circuitos ATM que permiten asegurar los anchos de banda demandados sin interferencia de otros tráficos que viajen por la red. GÉANT será una red Packet over Sonet, por tanto, no se va a poder seguir dando este servicio utilizando la anterior tecnología. En estos momentos, todavía nos encontramos en fase de definición de este servicio y hasta que esta fase no concluya, el servicio MBS se apoyará en el sobredimensionamiento inicial de la red.

Estado de la red piloto IPv6

La principal novedad respecto a IPv6 es que ahora RedIRIS dispone de direccionamiento propio, asignado por el registro europeo (RIPE). Hasta ahora se estaba utilizando el prefijo asignado por el 6bone prefijo temporal debido al carácter experimental de la red, sin embargo ya disponemos de un prefijo de RIPE asignado a RedIRIS, de manera permanente.

Dicho prefijo es el 2001:0720::/35 es decir, 35 bits fijos. De estos 35 bits, hay 6 reservados para en un futuro poder pasar a un prefijo de 29 bits, un /29. Actualmente estamos realizando la distribución del prefijo así como los formularios de petición de direcciones.

La red IPv6 de RedIRIS dispone ahora de una nueva conexión internacional hacia Sudamérica; concretamente, hacia Chile, de forma que tiene 4 conexiones internacionales: una con Europa (el 6bone, www.6bone.net), otra con la red IPv6 de TEN-155 (www.ipv6.ac.uk/gtpv6/ workplan.html); con la red IPv6 de México (a través de la UNAM, www.ipv6.unam.mx) y con RENNA (a través de Chile).

PAM 2001

El pasado 23/24 de abril tuvo lugar en Ámsterdam el segundo seminario sobre medidas de tráfico activas y pasivas. Se presentaron diversas herramientas para monitorización de flujos desarrolladas en su mayor parte por las organizaciones que las presentaban y por tanto personalizadas para las necesidades de cada una. Cabe destacar también el trabajo que está llevando a cabo CAIDA (Cooperative Association for Internet Data Analysis), organización dedicada a trabajar en el campo de la monitorización de flujos (http://www.caida.org). La suite CoralReef, una de las herramientas de esta organización, tuvo un lugar destacado en este seminario. Las diferentes presentaciones expuestas se pueden encontrar en http://www.ripe.net/pam2001.

RIPE 39

En la primera semana de mayo tuvo lugar en Bolonia la trigésimo novena reunión de RIPE. En los diferentes grupos de trabajo el tema de discusión fue el mismo: el aumento desmesurado que está teniendo lugar en las rutas en Internet durante los últimos meses (~100.000), la mayor parte de ellas de rango /25 o inferior. De hecho, el crecimiento ha sido exponencial, al igual que el de los sistemas autónomos: Se calcula que para el 2005 estarán todos asignados. Este fenómeno se debe a que las diferentes organizaciones que hasta ahora se conectaban a un solo proveedor para tener salida a Internet, se están conectando a diferentes proveedores. Esto implica tener un direccionamiento propio asignado por un Registro Regional de Internet (RIR) que no puede ser agregado en las tablas de routing del proveedor. Debido a esto los RIR están endureciendo sus políticas de asignación de direccionamiento y por otro lado los proveedores también lo están haciendo con sus políticas de routing: es decir, filtran los rangos inferiores al tamaño que consideran adecuado, quedando estas redes desconectadas de gran parte de la Internet.

Por otro lado, se presentaron las herramientas RAToolSet, desarrolladas por personal del ISI, y que serán mantenidas a partir de ahora por RIPE NCC. Este software permite configurar automáticamente los routers en base a la información registrada en los registros de rutas de Internet (IRRs). Se puede obtener más información al respecto en la sigiuiente dirección: http://www.isi.edu/ra/RAToolSet.

RedIRIS tiene pensado poner en marcha este sistema y comenzará con la aplicación de estas herramientas en la nueva conexión a Espanix.

Reunion del TAC (Technical Advisory Council) de TERENA

El pasado 14 de mayo, coincidiendo como es habitual con el inicio de la Conferencia Anual de TERENA (TNC), se celebró la reunión del TAC, a la que asisten representantes de las redes nacionales pertenecientes a TERENA. La tarea del TAC es aconsejar a los órganos directivos de TERENA acerca de nuevos aspectos tecnológicos y proponer las áreas de interés prioritarias que definirán la acción de TERENA.

Durante la reunión se presentaron y discutieron aspectos relativos a dos tecnologías que se prevé tendrán un impacto significativo a corto plazo: grids y movilidad.

En el primer caso, se analizaron los grids en las tres aplicaciones que actualmente se prevén: cálculo masivo, acceso a grandes volúmenes de datos y constitución de comunidades virtuales. La discusión se centró en la necesidad de desarrollar middleware específico para este tipo de estructuras y en las diferentes iniciativas existentes tanto en Europa como a nivel mundial.

En el caso de las redes móviles, el sentir generalizado era que van a constituir un elemento cada vez más importante en las redes académicas, aunque el establecimiento de las mismas depende de la rapidez con la que los operadores de red ofrezcan estos servicios. TERENA se comprometió a organizar un "workshop" sobre este tema en noviembre, con el objeto de identificar las implicaciones de la disponibilidad de estas tecnologías en el entorno de las redes académicas, y las nuevas expectativas que ofrecen.

Por último, el TAC emitió su recomendación para mantener las áreas de interés actuales:

- Niveles de red: IPv6, VPNs, MPLS,...

- Videoconferencia y streaming.

- Distribución, indexación y búsqueda de contenidos.

- Middleware

- Calidad de servicio, incluyendo DiffServ.

Para más información:

http://www.terena.nl/ga/ga15/20010518KNTACinGA.htm

http://www.terena.nl/tnc2001/ga.html

http://www.terena.nl/tac/

TERENA Middleware

Este año el "middleware" fue el protagonista dentro del área de aplicaciones, en la conferencia internacional que TERENA organizó en Antalya (Turquía). Se presentaron iniciativas y proyectos en los que se trataron los problemas y aspectos hoy en día más importantes del middleware en Internet.

Dentro de este contexto, se habló de middleware como lo que está entre el "Upperware" (aplicaciones) y el "Underware" (infraestructura de Internet), y como áreas en las que se está trabajando actualmente, se destacaron:

- Seguridad: PKI, certificados, autentificación y autorización.

- Servicios de directorio LDAP

- Sistemas de computación distribuida (GRIDs)

a) Seguridad

Dentro de este apartado se trataron aspectos relativos a autentificación y autorización (AA), infraestructuras de clave pública y certificación. Se presentaron dos proyectos:

- PAPI:

Como ya hemos comentado se

desarrolla dentro de RedIRIS, y se basa en el

empleo de dos elementos que le dan

flexibilidad: servidores de autentificación

locales a las organizaciones de los usuarios

(permiten utilizar métodos de autentificación

propios de esa organización), y puntos de

acceso como elemento de autorización a la

hora de acceder a un recurso protegido.

Todo este sistema, se basa en "tokens" de

intercambio encriptados y resulta transparente a los usuarios. Actualmente existe una

distribución en RedIRIS, y funcionan varios

pilotos en diversos centros.

- Shibboleth: Proyecto desarrollado dentro de Internet2. Su diseño se basa en una serie de elementos que realizan la autentificación y la autorización a la hora de acceder a un recurso restringido. Para ello, intercambian de manera segura, información sobre el usuario que está accediendo, tales como: qué usuario accede, con qué privilegios, a qué recursos tiene acceso, etc. Tienen planeado el desarrollo de un prototipo en poco tiempo, y una demostración para el próximo otoño.

En referencia a la infraestructura de clave pública se presentó el proyecto EuroPKI, como autoridad de certificación a nivel de la Unión Europea. Se describieron los pasos del proyecto a lo largo de los últimos años, la estructura actual, los próximos miembros, los desarrollos que se están realizando, las ventajas de tener una autoridad de certificación común para Europa, y las aplicaciones más inmediatas.

Como proyecto de PKI a nivel de EEUU, se presentó la "US Federal PKI". Servirá como nexo de unión para las autoridades de certificación americanas y se basa en el empleo de "Bridge CA". Esta tecnología (en desarrollo) permitirá unir autoridades de certificación de manera "horizontal", frente al sistema "vertical" utilizado por la jerarquías de CAs. Dentro de estas conferencias, se discutió ampliamente si era mejor opción utilizar un modelo de "Bridges" o un modelo jerárquico basado en una CA raíz. Finalmente, se llegó a un acuerdo para estudiar por una parte esta nueva tecnología más a fondo, y por otro lado, la utilización de ambos modelos de manera conjunta (Bridges que unan CAs raíz).

b) Directorio

Uno de los temas más destacados en esta área fueron las limitaciones que presentan los modelos actualmente en uso para almacenar y acceder a certificados usando LDAP:

- el sistema de conversión del certificado a formato ASCII que realiza el LDAPv2 hace que falle la firma del mismo.

- encontrar un conjunto mínimo de atributos para almacenar certificados y que faciliten su búsqueda en el directorio

- la recuperación del certificado correcto cuando un usuario tiene varios almacenados

Otro aspecto importante en el establecimiento de directorios LDAP es la necesidad de coordinar los contenidos de los mismos, dado que se está pasando de un modelo dotado de una raíz común centralizada (X.500) al modelo de servidores completamente distribuidos (LDAP). En este sentido, se presentaron y discutieron propuestas para crear servidores de índices LDAP que se basan en recorrer los objetos de cada servidor LDAP, extrayendo un conjunto determinado de propiedades, fragmentando en "tokens" sus valores, y enviando esta información, junto con sus referencias, al servidor de indexación. A la hora de responder a una consulta, el servidor de indexación devuelve una lista de referencias a los servidores que contienen objetos que satisfagan las condiciones de la consulta. Estas referencias serán utilizadas para acceder a los servidores y obtener los objetos buscados.

Esta solución, presenta problemas como por ejemplo decidir qué conjunto de atributos se indexan, la dificultad de indexar ciertos atributos, o implicar un trabajo de gestión adicional en los servidores. Aún así, es una solución a tener en cuenta ya que se adapta a servidores bajo esquemas distintos y limita el número de servidores a buscar, evitando problemas de escalabilidad.

Como elemento esencial a la hora de integrar directorios dentro del ámbito académico se presentó el objeto eduPerson (desarrollado en Internet2), que define una serie de atributos comunes necesarios para aplicaciones interinstitucionales. Las redes europeas están estudiando una iniciativa similar, adaptando las características de eduPerson a la idiosincrasia de nuestros entornos académicos.

c) GRIDs

A nivel de sistemas distribuidos para almacenamiento y computación, se presenta- ron proyectos concretos como la "EVN" (European Very long baseline interferometry Network). Se basa en una red de radioteles- copios a lo ancho de toda Europa y que mediante un procesamiento conjunto (interferometría) de la información recibida, permite multiplicar el rendimiento de los radiotelescopios en varias órdenes de magnitud. Gracias a la nueva red GÉANT y a los sistemas de cálculo y almacenamiento distribuidos, permitirá a este sistema trabajar de manera conjunta.

Otro de los proyectos que se presentaron fue UNICORE (Uniform Interface to Computing Resources) que desarrolla un software para compartir recursos distribuidos de manera fácil y segura, y EUROGRID que formará una red europea de recursos distribuidos basado en tecnología UNICORE. Está previsto que EUROGRID trabaje en campos tales como: biología (simulación de biomoléculas), meteorología (modelos de predicción) y aeronáutica (simulación de aeronaves).

(

3ª reunion del TF-CSIRT de TERENA

En esta ocasión la reunión se celebró en Lubiana (Eslovenia) los pasados días 31 de mayo y 1 de junio y estuvo organizada por SI-CERT (Equipo de Atención de Incidentes de Seguridad de ARNES, Red Académica y de Investigación Eslovena). Como viene siendo habitual, el primer día se dedicó a seminarios de interés general y el segundo, a la reunión del Task Force propiamente dicha.

De los temas tratados cabe destacar el intercambio de posturas y presentación de los distintos módulos que contendrán los cursos de formación. Serán impartidos por miembros del Task Force e irán dirigidos al nuevo personal de los CSIRTs. Se centran en diversos aspectos de operación de un CSIRT (características operacionales, comerciales, legales, etc.). Posiblemente, estos cursos se impartan el próximo otoño, una vez se presente el material definitivo en la próxima reunión del Task Force que se celebrará en Manchester los próximos días 27 y 28 de septiembre.

En cuanto al Grupo de Trabajo para el establecimiento de una definición común y una taxonomía de incidentes de seguridad que pueda ser utilizada por todos los equipos, y que tiene como objetivo promover estándares comunes y procedimientos para respuesta de incidentes de seguridad, se finalizó la parte del trabajo consistente en la definición de un objeto incidente común y una taxonomía de alto nivel. Esto permitirá en un futuro parece no muy lejano un intercambio de información relativa a incidentes de seguridad más eficaz y la generación de estadísticas globales o el reconocimiento de tendencias o patrones de ataques. En la reunión se presentó además un Piloto, que en principio será llevado a cabo por JANET-CERT (UKERNA) y CERT-NL (SURFnet), que permitirá definir los procesos de intercambio de los objetos incidentes entre CERTs y las APIs para que esos objetos sean entendidos por las herramientas de gestión de incidentes que se utilicen. Además se presentó una iniciativa para que el objeto incidente que se ha definido en este Grupo de Trabajo sea compatible con el IDMEF (Intrusion Detection Message Exchange Format) que se utiliza para el intercambio de mensajes entre IDSs (Sistemas de Detección de Intrusos).

Otro tema importante tratado en esta reunión fue el estado de las colaboraciones entre este TF y la Comisión Europea iniciadas para conseguir los objetivos descritos en Action Plan eEurope 2002 "An Information Society for All" preparado por el Consejo y la CE para el Consejo Europeo de Feria que se celebrará el 14 de junio de 2000. En las diferentes reuniones mantenidas con la CE se han fijado una serie de proyectos que podrían ser llevados a cabo por el TF, o más correctamente, algunas de las líneas de trabajo que se están desarrollando en el TF se han puesto a disposición de la CE para que sean proyectos que permitan alcanzar los objetivos fijados en el Action Plan. Entre estos proyectos estarían, por ejemplo, la ayuda para el establecimiento de nuevos CERTs y la formación de nuevos miembros de estos equipos y la recopilación de legislación informática en Europa.

Por último se hizo un repaso del funcionamiento y se decidió la forma de financiación del servicio de "Trusted Introducer" (TI) de TERENA para el establecimiento de una red de confianza entre CSIRTs europeos. Los resultados obtenidos hasta ahora con el proyecto han sido muy positivos, aunque el número de CSIRTs de nivel 2 no ha sido el esperado (10 equipos en los primeros 10 meses de operación). La posición general fue que el servicio es muy necesario pero que lo es también ver la respuesta de la gente en los próximos meses para decidir si se continua o no con él de forma permanente. Además se establecieron las bases para la elección del Review Board encargado de monitorizar el funcionamiento del servicio y que estará compuesto por representantes de los equipos de nivel 2.

http://www.terena.nl/task-forces/tf-csirt/ http://www.rediris.es/rediris/boletin/52/actualidad.html#CERTs http://www.rediris.es/rediris/boletin/53/actualidad.html#CERT-COORD http://www.rediris.es/rediris/boletin/56/actualidad.html#csirt

(

3ª reunion del TF-NGN

Los pasados 18 y 19 de junio se celebró en Tromso (Noruega) la 3ª reunión del TF-NGN (Task Force Next Generation Network - http://www.dante.net/tf-ngn). Éste es un grupo de trabajo relacionado con la investigación en nuevas tecnologías de red y su configuración en la nueva red paneuropea de alta velocidad, GÉANT que va a entrar en funcionamiento a finales de este año en sustitución de TEN-155.

Las áreas de investigación de este Grupo de Trabajo son las siguientes: IP Premium, Overprovisioned Network, AF based Services, Optical Networks, IPv6, Calidad de Servicio y Multicast.

Respecto a IP Premium, se están definiendo los servicios de red para aquellas aplicaciones que necesitan un ancho de banda asegurado. Punto crucial de esta definición es la especificación de las políticas a aplicar en las fronteras entre distintos dominios (NRENs) para lograr un servicio extremo a extremo homogéneo.

También se estudia cómo dar calidad de servicio a un flujo TCP utilizando servicios AF; para ello se realizan diferentes simulaciones con flujos UDP y TCP y varias estrategias de marcado de paquetes.

GÉANT va a ser, al menos en sus primeros meses de vida, una red sobredimensionada. Determinar parámetros como bandwith, packet loss, delay y jitter en una red con estas características es de alto interés. Para determinar estos parámetros se están realizando tests en "redes ópticas experimentales" donde se utilizan máquinas capaces de generar tráficos superiores a 1 Gbps utilizando distintos escenarios. Las pruebas anteriores se realizan en las `redes ópticas experimentales' o testbeds que existen actualmente en TEN-155.

Dichas redes no están en producción y son un pequeño prototipo de las futuras redes de alta velocidad. Entre ellas está PlaGe, en Francia. Esta red es un prototipo en laboratorio, con dos Gigarouters y fibra entre ellos. Otro ejemplo de estas redes es GarrG, en Italia, que posee dos enlaces funcionando entre Milán y Roma. En Polonia han realizado pruebas en una red metropolitana situada en Varsovia basada en equipamiento de Alcatel.

La Comisión Europea tiene un gran interés y desea dar un fuerte impulso a IPv6, y espera que este protocolo se utilice en GÉANT lo antes posible. Por eso, en este grupo de trabajo se está estudiando con especial interés las diferentes alternativas de migración, de una red IPv4 a Ipv6 y en concreto su aplicación a GÉANT. También se realizan pruebas de interoperabilidad, a destacar las pruebas que se van a realizar entre equipamiento de CISCO, Juniper e Hitachi. También se trabaja en la construcción de un árbol de DNS para IPv6 dentro de TEN-155, así como el estudio de la distribución del direccionamiento Ipv6 y su evolución, todo ello en estrecha colaboración con RIPE.

En una red de la capacidad y naturaleza de GÉANT, el análisis del tráfico que circula por ella es algo absolutamente necesario. Por ello se plantea un esfuerzo de estandarización por parte del IETF, es decir, se busca un protocolo estándar para la exportación de flujos (lista `IP Flow export' y página web: ipfx.doit.wisc.edu). De hecho, se estudia la posibilidad de utilizar una red paralela dedicada a la exportación y análisis de flujos. Respecto a la monitorización de la Calidad de Servicio, se está trabajando con el grupo de trabajo de QoS de Internet2, definiendo los parámetros a utilizar para realizar esta monitorización: `One Way Delay', `IP delay variance', `One way packet loss', `burstiness of loss' (pérdida de bits en un paquete), ancho de banda disponible.

Por último, el servicio Multicast que actualmente hay en TEN-155 debe continuar en GÉANT. En el grupo de trabajo se está empezando a estudiar la utilización de MPLS con Multicast; actualmente no existe soporte nativo para multicast en MPLS, ya que el tráfico multicast viaja como paquetes IP planos, independiente- mente del MPLS. Se plantean varias opciones a este problema, como la utilización de túneles, o el empleo de ingeniería de tráfico. Respecto a los servidores/agentes Beacon (herramienta de monitorización multicast, RedIRIS tiene un agente en sideral.rediris.es) se considera su utilización en Jean desde el primer día de funcionamiento de la red. Para ello, habrá un agente de Beacon en cada POP de GÉANT. Respecto a la aplicación en sí, actualmente se ha mejorado para trabajar bajo Java 1.3.1, y existen versiones con soporte para Java 1.4 e IPv6.

XIII reunion del FIRST

Durante la semana del 18 al 22 julio se ha celebrado en Toulouse, Francia la XIII Conferencia anual del FIRST (Forum of Incident and Response Security Teams), organización integrada por grupos de seguridad como el CERT-CC, equipos de seguridad de empresas relacionadas con Internet (Cisco, SGI, etc.) proveedores de acceso a Internet (BT, Telia) y redes académicas como: RedIRIS, Ukerna (red inglesa), DFN-CERT (red alemana).

Durante los cinco días de la conferencia se trataron diversos aspectos de la problemática de los incidentes de seguridad, su detección, análisis y gestión.

En el contenido de la Conferencia

destacaríamos lo siguiente:

- Varias presentaciones y ponencias sobre la

problemática del análisis de sistemas

atacados y de las técnicas para recuperar la

información que el atacante ha podido

borrar.

- Un análisis sobre ataques a servidores NT, explicando con detalle cómo es posible en la actualidad controlar un servidor de manera similar a los equipos "Unix", pudiendo tener intérpretes de comandos escuchando en un puerto.

- Herramientas para detectar ataques de denegación distribuidos en base al análisis de flujos, esta herramienta ha sido desarrollada por DANTE la red de interconexión de redes académicas europeas para avisarnos de cuando se produce un ataque de denegación de servicio desde universidades españolas, http://www.dante.net/security

- El informe sobre la colaboración de distintos grupos de seguridad en Europa, TF-CSIRT y el servicio de "Trusted Introducer" que se comentó en el pasado boletín (ver Boletín nº 56 abril 2001) y que aparece también en este número, http://www.ti.terena.nl

- Los esfuerzos realizados por diversos administradores de servidores IRC para detectar redes que puedan ser utilizadas para ataques de denegación de servicio y para alertar cuando hay redes de equipos atacadas controladas vía IRC, http://www.cyberabuse.org

- Una herramienta realizada por AusCERT (Australia) para automatizar la recepción de denuncias sobre escaneos de puertos realizados contra equipos de su ámbito de actuación, de forma que los administradores sólo tienen que enviar el mensaje y este se procesa de forma semiautomática, generándose un correo de aviso, http://www.auscert.org.au

Aparte del Congreso se celebró una reunión de los representantes de los grupos de seguridad del FIRST donde se renovó parte del Comité directivo y se decidió adoptar un nuevo logotipo.

En las páginas del FIRST (http://www.first.org) hay más información sobre las ponencias presentadas, si se desea más información sobre alguna de ellas en concreto contactar con los miembros de IRIS-CERT (cert@rediris.es).

GEANT

La nueva red GÉANT (http://www.dante.net/geant/), sucesora de TEN-155, es la red de investigación pan-europea de alta velocidad que estará completamente operativa en noviembre de 2001. Su presupuesto es de 40 millones de euros por año, y cuenta con ayuda económica de la Comisión Europea dentro de su 5º Programa Marco.

El Consorcio de las Redes Nacionales de Investigación y Educación Europeas (NREN) acordó la topología y los operadores que proporcionarán la infraestructura con lo que se ha iniciado de forma inmediata la instalación de enlaces y nodos de la red.

La conectividad dentro de GÉANT se llevará a cabo a mediante nueve proveedores, de los cuales los tres mayores contribuirán a una capacidad internacional agregada de 118 Gigabit/s sobre un total de 120 Gigabit/s en la red. En su fase inicial GÉANT implementará nueve circuitos troncales, que operarán a 10 Gigabit/s así como otros once circuitos de 2,5 Gigabit/s. Al menos diez redes de investigación accederán a este backbone a 2,5 Gigabit/s, la máxima velocidad de acceso para esta primera fase, entre ellas se encontrará RedIRIS. La fiabilidad de esta red se reafirmará conectando los puntos de presencia de GÉANT en la mayor parte de las ciudades a través de dos o más circuitos internacionales a diferentes países.

La combinación de estos dos elementos, velocidad y fiabilidad, proporcionará a GÉANT una estructura robusta y eficaz de tal manera que seguramente será la red de investigación más avanzada del mundo.

A través de la interconexión de más de 3.000 organizaciones dedicadas a la investigación y a la educación en más de 30 países, GÉANT mantendrá la tradición de excelencia e innovación que ha sido su sello en las generaciones anteriores de las Redes pan- europeas de investigación. Por medio de su tecnología punta, los miembros del Consorcio utilizarán GÉANT como banco de pruebas para introducir nuevas tecnologías, tales como Calidad de Servicio (QoS) e IPv6 en sus servicios operacionales para el beneficio de toda la Comunidad de investigación y educación Europea.

EUMEDIS

La iniciativa EUMEDIS IP (EUro-MEDiterranean Information Society) cuyo objetivo es la creación de una infraestructura que interconecte las redes de investigación del Mediterráneo con las redes de investigación europeas (GÉANT), ha generado una serie de reuniones promovidas por la Comisión Europea que han contando con la participación de países como Argelia, Chipre, Israel, Jordania, Malta, Marruecos, Túnez y Turquía, (Siria y Líbano podrían también participar) y una Delegación Palestina, además de países europeos muy directamente interesados, como España, Francia, Italia y Grecia.

La última reunión de 18 de junio celebrada en Atenas marcó un momento importante de cara al consenso para la realización de una propuesta a la Comisión Europea con el fin de que realice el estudio de viabilidad de la red que proporcione conectividad a la región y su interconexión con GÉANT. El estudio será coordinado por DANTE y contará con la participación de los países europeos y del Mediterráneo.

ALIS

Ya comentamos en la Actualidad del anterior número que existe un gran interés por parte de las redes de GÉANT de establecer conexiones directas con redes de investigación en otras áreas geográficas de las que una muy importante para nuestro país es la de América Latina y el Caribe. Todo esto unido a las perspectivas del lanzamiento para el año 2002 del programa ALIS (América Latina Information Society) de la Comisión Europea, nos movió a aprovechar la realización del IV Taller sobre Tecnología de Redes Internet para América Latina y el Caribe / V Escuela Latinoamericana de Redes (http://www.walc2001.ula.ve/). El principal motivo era ganar tiempo e intentar realizar una serie de contactos con personas de las redes que allí se iban a reunir recopilando información al mismo tiempo de las redes académicas de esta zona geográfica. El taller contó con la participación de más de 200 asistentes de un gran número de países de Latinoamérica y el Caribe (AL&C) ante los que realizamos una presentación plenaria con la agenda:

- Situación actual de las NRENs europeas

- Estado de TEN-155

- Evolución hacia la nueva red Gigabit GÉANT

- Interés de las redes conectadas en GÉANT de establecer conexiones dedicadas con las redes similares de AL&C

- Planes de cara al Programa ALIS

- Posibles áreas de coordinación (Seguridad, IPv6, etc.)

Aunque no existe una red troncal que conecte estas redes, cuando se ha hablado del interés desde Europa (redes en GÉANT y de la Comisión Europea) de establecer enlaces físicos con AL&C se ha percibido una respuesta muy positiva desde todos estos países.

Además, desde nuestro último contacto directo en 1996 con esta zona la situación ha cambiado mucho, y parece que existen nuevas infraestructuras de fibra óptica de gran capacidad que podrían ser utilizadas para la interconexión entre estas redes de AL&C y también se dispone actualmente de importantes enlaces transatlánticos para conectarlas con Europa.

El programa ALIS, aunque la convocatoria todavía no ha salido publicada, esperamos que contenga, como otras iniciativas similares, una fase de financiación de proyectos y otra que consistiría en la conexión de las redes académicas de AL&C con GÉANT

Como pasos preparatorios de cara al programa ALIS estamos recopilando contactos de alto nivel, vamos a recoger información homologable de las redes mediante un cuestionario e iniciaremos un debate sobre la conexión de la zona y otras temas de interés común.