Siguiente: Links de inter閟 Subir: Estad韘ticas Anterior: Estad韘ticas Índice General

Evolución de los incidentes

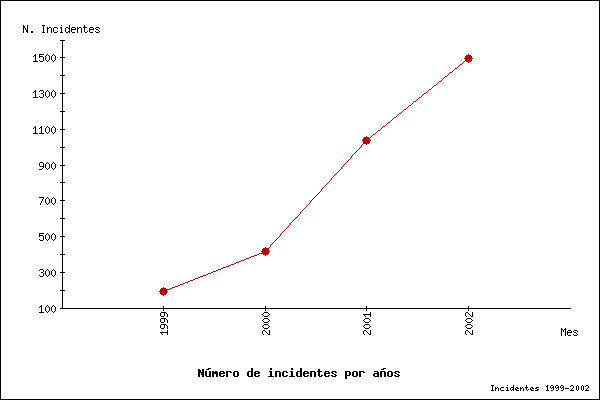

En la figura anterior, se observa la evolución de los incidentes de seguridad desde el año 1999. En 1999 se atendieron 195 incidentes, en el 2000 416 (un 113.333% más que en el año anterior), en el 2001 1038 (un 149.51% más que el 2000). En el 2002, como se os ha comentado anteriormente, se han atendido 1495.

Observamos un incremento significativo de incidentes a partir del año 2001. Este incremento se corresponde fundamentalmente con la aparición, en verano de ese año, de problemas de seguridad asociados con servidores Internet Information Server de Microsoft y con la aparición de los gusanos Code Red y Nimda.

Hay que indicar además que gran la mayoría de los incidentes de seguridad se producen tras la recepción de un correo o queja de denuncia desde el exterior de las instituciones de RedIRIS, sobre todo debidas a escaneos de puertos o pruebas , por lo que los escaneos, sobre todo los provocados por este tipo de gusanos son los informes más numerosos.

Como ha pasado hasta ahora es de esperar que la tendencia a lo largo de los años sucesivos, sea de incremento cada vez mayor de incidentes.

Los datos detallados son los siguientes:

| Fecha | Total | % | P. Baja | P. Normal | P. Alta | P. Emergencia |

|---|---|---|---|---|---|---|

| 2002/01 | 89 | 5% | 19 | 12 | 5 | 0 |

| 2002/02 | 85 | 5% | 26 | 11 | 48 | 0 |

| 2002/03 | 102 | 6% | 34 | 28 | 40 | 0 |

| 2002/04 | 77 | 5% | 31 | 13 | 33 | 0 |

| 2002/05 | 77 | 5% | 8 | 30 | 39 | 0 |

| 2002/06 | 60 | 4% | 25 | 9 | 26 | 0 |

| 2002/07 | 152 | 10% | 65 | 27 | 60 | 0 |

| 2002/08 | 08 | 7% | 81 | 6 | 21 | 0 |

| 2002/09 | 289 | 19% | 72 | 21 | 196 | 0 |

| 2002/10 | 190 | 12% | 27 | 37 | 126 | 0 |

| 2002/11 | 180 | 12% | 88 | 27 | 65 | 0 |

| 2002/12 | 86 | 5% | 39 | 25 | 22 | 0 |

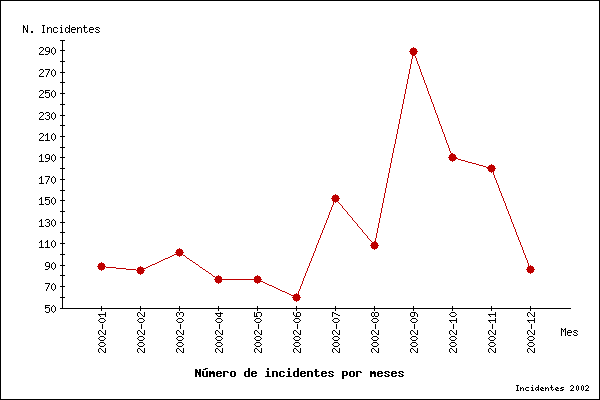

El mayor incremento de incidentes lo detectamos en Septiembre con un total de 289 incidentes atendidos en este mes. Es en este mes cuando empiezan a aparecer por una parte el Slapper (Apache/mod_ssl Worm), que comenzó a propagarse por Internet sobre el 13 de Septiembre y que afecta a máquinas Linux que corren el Apache con el OpenSSL activo. Otro gusano que empieza a propagarse a finales de este mes de Septiembre (sobre el 29 o 30 de dicho mes) es el Bugbear, alias Tanatos. En este caso, el gusano se propaga a través de mail y de recursos compartidos de redes locales. Además tiene capacidad de desactivar software de seguridad y antivirus en las máquinas que infecta, así como la instalación de un backdoor que escucha en el puerto 36794/tcp. En Octubre la mayoría de informes que recibimos sobre escaneos al puerto 137/tcp, no se debían a Bugbear como al principio pensábamos, sino a un nuevo gusano llamado Opaserv que también se replica a través de recursos compartidos.

El impacto de estos gusanos (fundamentalmente del Bugbear) en la comunidad RedIRIS ha sido muy grande. El gusano Bugbear ha sido responsable de distintos problemas de DoS (Denegación de Servicio) en los routers troncales de la red académica y cortes en algunos de los centros afiliados.

En Mayo también apareció un gusano que esta vez afectaba a servidores SQL de Microsoft con la cuenta de usuario "sa" sin password. La repercusión de este gusano no ha sido tan evidente como la de los anteriores en nuestra comunidad, pero aun a finales de año se siguen recibiendo denuncias relacionas con infecciones de este gusano en la comunidad RedIRIS, caracterizadas por escaneos generalizados al puerto 1433/tcp. El objetivo de este gusano es obtener una relación de los usuarios del sistema y sus contraseñas, así como datos sobre la red y la configuración de las BDs instaladas en la máquina infectada.

Si observamos el pico que muestra la figura en el mes de Julio, se debe al que podíamos denominar el gusano del verano 2002. Este gusano afecta a servidores NT y Windows 2000 con el servidor Index Server, instalado por defecto con el Internet Information Server (también instalado este último en muchas ocasiones por defecto). Este gusano del verano 2002 no era otro que el conocido el Code Red que ya apareció el año pasado.

Aún a finales de año se sigue detectando actividad de los gusanosi mencionados en esta sección (Slapper, Bugbear, Code Red, SQLsnake e incluso Nimda que, como el Code Red, empezó a propagarse en el año 2001).

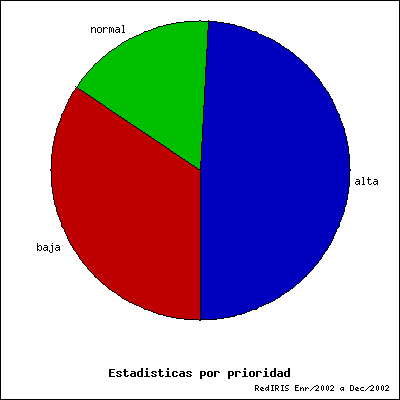

En figura 3 se muestra la distribución de los incidentes atendidos por IRIS-CERT durante el año 2002 clasificados según la prioridad asignada (se puede consultar el criterio de prioridad que sigue el equipo aquí).

Esta gráfica no es realmente significativa puesto que la mayoría de los incidentes de seguridad se producen tras la recepción de un correo de queja o denuncia que en la mayoría de los casos se refiere a escaneos de puertos o pruebas. Estos escaneos, en los últimos tiempos, en muchos casos estaban relacionados con máquinas comprometidas por algún gusano de los comentados anteriormente (por el tipo de puerto indicado en la denuncia). En definitiva, muchos de los incidentes que se catalogan como escaneos (prioridad de baja a normal) al final son gusanos (prioridad alta) y algunos de los incidentes que se catalogan como gusanos al final se deben a escaneos simples. En los últimos tiempos hemos intentado catalogar de primeras como gusanos aquellos que mostraban escaneos a puertos relacionados con puertos de propagación de los gusanos activos en ese momento.

También tenemos que decir que la existencia de diversos mecanismos de denuncia automáticos, como http://www.dshield.org, o http://aris.securityfocus.com, hacen que se reciban cada vez más incidentes relacionados con escaneos de puertos y por tanto se incremente el porcentaje de incidentes de prioridad baja y normal.

La distribución de los incidentes atendidos por IRIS-CERT durante el 2002 en

función a la prioridad alcanzada es la siguiente:

| Prioridad | Cantidad | % |

|---|---|---|

| Baja | 515 | 34% |

| Normal | 246 | 17% |

| Alta | 734 | 49% |

| Emergencia | 0 | 0% |

En la siguiente tabla aparecen reflejada el porcentaje de cada uno de

los incidentes clasificados a partir del primer mensaje que

se recibe. Es decir, si inicialmente se recibe un mensaje indicando

un escaneo de puertos, el incidente se clasifica como un escaneo,

aunque posteriormente al investigar se observe que se trata de un

acceso a un equipo y se proceda a investigar el incidente1.

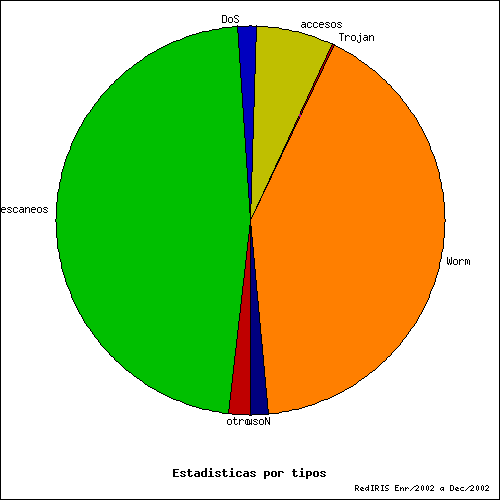

| Tipo de Incidente | Cantidad | % |

|---|---|---|

| Denegación de Servicio | 23 | 2% |

| Portscan | 706 | 47% |

| Acceso a cuentas privilegiadas | 96 | 6% |

| Troyanos | 3 | 0% |

| Gusano | 619 | 41% |

| Uso no autorizado | 22 | 2% |

| Otros | 26 | 2% |

Las denuncias de uso no autorizado se han debido fundamentalmente a equipos Proxies mal configurados que permiten conexiones a equipos externos a la organización.

En cuanto a los incidentes catalogados como Otros, se han debido fundamentalmente a insultos o amenazas utilizando medios telemáticos, aunque en este caso nosotros lo que recomendamos es que los afectados se pongan en contacto directamente con la Policía y Guardia Civil. También se han catalogado dentro de este grupo incidentes referentes a Warez.

En cuanto a los referente a Troyanos sobre todo se han atendido incidentes relacionados con el BackOrifice.

Como se aprecia en la tabla, las denuncias por gusanos han sido muy frecuentes (un total de 619) debido a la proliferación durante este año de una variada gama de ellos (Slapper, Bugbear, Opaserv, SQLsnake,..), y a que continúan activos gusanos ya aparecidos en años anteriores (Code Red o Nimda).

En la figura 4, aparecen de una forma más clara los siete tipos más importantes de incidentes gestionados. Se observa de una forma más clara como los incidentes debidos a escaneos y a gusanos han supuesto un 88% de los incidentes gestionados.

En cuanto a los servicios más escaneados durante este año 2002, en máquinas Linux hemos detectado sobre todo escaneos a los puertos asociados a los servicios SSH y FTP y en menor medida al servicios RPC.

En cuanto a máquinas Solaris y debido a las vulnerabilidades descubiertas en diversos servicios RPC, los puertos más escaneados has sido los asociados con este tipo de servicio, sobre todo servicios auxiliares de los procesos de entorno gráfico y servidor de impresión.

A principios de Octubre apareció un programa que implementaba un ataque contra diversas implementaciones de SSH y que afectaba a diversos fabricantes y a la versión 1 del protocolo. En Junio de este año, se hicieron públicas diversas vulnerabilidades en el OpenSSH

Los servidores FTP, sobre todo los basados en la distribución de la Universidad de Washington (wu-ftpd) han tenido diversas vulnerabilidades en los últimos tiempos y siendo el ftp el blanco perfecto para los atacantes. Estas vulnerabilidades afectan a versiones del FTP sobre e distintas plataformas.

Los advisories donde se describen con detalle las vulnerabilidades asociadas con los servicios blanco de los atacantes durante el año, se detallan a continuación2:

- SSH (22/tcp)

- FTP (21/tcp)

- RPC (dtspcd, cmsd, tddserver)

- LPR (515/tcp)

Siguiente: Links de inter閟 Subir: Estad韘ticas Anterior: Estad韘ticas Índice General Chelo Malag髇 2003-01-08