Evolución de los incidentes a lo largo de los años

Next: Algunos datos más Up: Estadísticas Previous: Cifras para el año Contents

Evolución de los incidentes a lo largo de los años

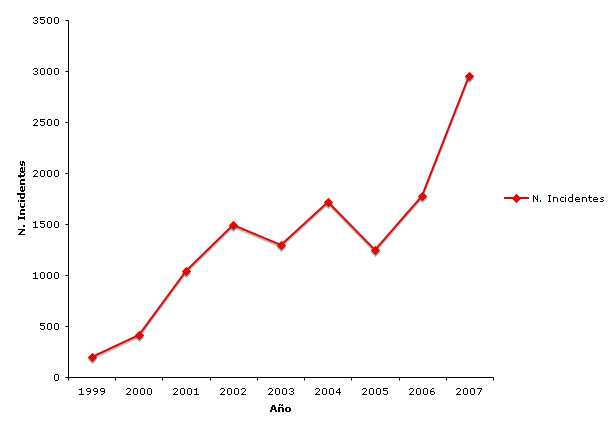

En el siguiente gráfico se muestra la evolución de los incidentes de seguridad a lo largo de los años desde el año 1999.

Las cifras detalladas son los siguientes 6:

| Año | Incidentes totales | Incremento |

|---|---|---|

| 1999 | 195 | - |

| 2000 | 416 | 113.333% |

| 2001 | 1038 | 149.51% |

| 2002 | 1495 | 44.02% |

| 2003 | 1294 | -13.44% |

| 2004 | 1714 | 32.45% |

| 2005 | 1248 | -27.48% |

| 2006 | 1773 | 42% |

| 2007 | 2949 | 63.32% |

Durante el año 2007, seguimos en la línea de lo que ya comentábamos el año pasado:

- Escaneos indiscriminados de puertos, en busca de máquinas vulnerables. De los escaneos de puertos, se sigue manteniendo como uno de los más frecuentes, como ocurría en años anteriores, los intentos de acceso/ataques de fuerza bruta SSH.

- El Web se establece definitivamente como el primer vector de ataque

para intentar infectar a victimas vulnerables (vulnerabilidades en

los sistremas PHP instalados, y errores de programación y falta de

concienciación de los programadores Web, vulnerabilidades conocidas

en los navegadores más utilizados, inyección de código SQL, XSS, etc.).

Una vez bajo el control de los atacantes, estos sitios son utilizados

para lanzar otro tipo de ataques, fundamentalmente Phishing y uso

de troyanos bancarios.

- La aparición de la Web 2.0, como una segunda generación de aplicaciones web dinámicas e interactivas donde el usuario tiene mayor protagonismo y participación, frente a las webs estáticas tradicionales donde el usuario era un receptor pasivo, ha hecho que en los últimos años proliferen blogs, wikis y webs participativas que son un reclamo para los atacantes.

- Aparecen herramientas especiazadas como el MPack7 para controlar y automatizar ataques Web. Se trata de una aplicación

basada en PHP que se ejecuta sobre un servidor comprometido, y que

incluye diferentes exploits que se pueden utilizar para comprometer

a las víctimas en función al software específico que estén ejecutando.

El método más habitual para hacer que los usuarios accedan al servidor

comprometido es mediante el uso de IFRAMES en el código HTML que apuntan

a dicho servidor MPack, incrustados en otros servidores Web también

- Los ataques de Phishing y otros tipos de fraude on-line, han seguido

teniendo un gran protagonismo durante el año 2007, y debido a que

resulta un mecanismo relativamente sencillo y lucrativo para los atacante,s

no se espera que este tipo de estafas vayan en decremento en los próximos

años.

- Durante el año 2007 se han detectado diversos casos de phishing dirigidos especificamente a entidades y bancos españoles, como fue el caso de la Agencia Tributaria a principios de año, y los ataques de Phishing contra entidades financieras españolas mediante un kit específico, en el que estaban involucrados los principales bancos y cajas de este país, y que no sólo simulaba la página Web del banco, sino que también intentaba infectar a las víctimas que visitaban la página a través de un Javascript y dependiendo del navegador del visitante.

- El número de máquinas ``zombies'' y de redes de bots no hace nada más que aumentar durante este último año, y con ellas los ataques que desde las redes se lanzan (SPAM, DDoS, fruade on-line etc..). Las redes de bots van evolucionando y siendo cada vez más complejas (por ejemplo las redes Fast-Flux). Se utilizan nuevos métodos de infección (se calcula que el 60% de los exploits relacionados con botnes son exploits de navegadores) y nuevos usos delictivos de las mismas. Como ya comentábamos en nuestro informe del año pasado, cada vez son más las redes de bots que utilizan el HTTP y sistemas de control no centralizados (similares a las redes P2P8) como protocolos de control para saltarse los filtros que muchos sitios implementan para evitar las tradicionales redes que utilizan el IRC como protocolo de control. También cada vez más están operadas por verdaderas redes criminales perfectamente organizadas.

- Surge una nueva generación de malware (que algunos han dado por llamar

Malware 2.0) , de carácter altamente cambiante y que utiliza técnicas

automáticas para ofuscar las variantes y dificultar así la identificación

mediante firmas del especimen por parte de las casas antivirus.

- El mejor exponente de este Malware 2.0 sería el Storm Worm, cuyas primeras variantes aparecieron en el mes de Enero, y que causó estragos en Internet propagándose a una velocidad de vértigo.

- Como comentabamos ya el año pasado, el patrón de ataque sigue siendo

más dirigido, inteligente y silencioso, con algún tipo de trasfondo

(económico, religioso, político o simplemente al ansia de poseer,

etc..).

- Por citar algunos casos a nivel mundial de ataques dirigidos y con fines políticos/económicos, destacamos el Ataques contra sitios Web del Gobierno de Estonia .

Next: Algunos datos más Up: Estadísticas Previous: Cifras para el año Contents IRIS-CERT 2008-01-28