GESTIÓN DE INCIDENTES

Taxonomía

Dependiendo del tipo de reporte recibido, éste se clasificará en una de las siguientes opciones:

- Contenido abusivo: incidentes que muestren signos evidentes de spam, contengan comentarios ofensivos o inciten a la pederastia, violencia y/o delitos sexuales.

- Contenido malicioso: problemas relacionados con virus, troyanos, gusanos, spyware, bots e inyección de código.

- Obtención de información: los escaneos como reporte más común. También se consideran dentro de esta clasificación aquellos relacionados con los usos de sniffers, ingeniería social o ataques de fuerza bruta.

- Acceso/Intrusión: incidentes en los que se manifieste el claro acceso a cuentas privilegidas, no privilegiadas, compromiso de aplicaciones y ataques de 0-day.

- Disponibilidad: ataques de denagación de servicio, tales como DoS, DDos y sabotajes.

- Seguridad/Confidencialidad de la información: problemas relacionados con el acceso a información y/o modificación no autorizada.

- Fraude: reportes que tengan nexo con el uso no autorizado, derechos de autor, suplantación de identidad, phishing y robo de credenciales.

- Helpdesk: aquellos incidentes que realicen consultas técnicas, mensajes informativos y peticiones judiciales.

- Otros: reportes en los que el CERT de RedIRIS conste como testigo, pero que no debe tomar acciones puesto que no pertenece a su ámbito de actuación. También se incluirán en esta clasificación aquellas quejas sobre las que no se reporten evidencias o éstas no sean contrastadas.

Prioridades

- Emergencia: incidentes cuya resolución no admite demora. Los incidentes de este tipo se procesarán en paralelo de haber varios y, en su resolución, se emplearán todos los recursos disponibles.

Ejemplos: aquellos que supongan peligro para vidas humanas, para la seguridad nacional, para la infraestructura de Internet. Hasta ahora también se consideran emergencias todos aquellos incidentes que requieran acción inmediata debido a su rapidez y ámbito de difusión.

- Alta: aquellos cuyas características requieren que sea atendido antes que otros, aunque sea detectado posteriormente. Se mantienen en una cola independiente de incidentes de alta prioridad, y no se procesarán los de prioridad inferior mientras que estos no estén atendidos. Los incidentes de alta prioridad se procesan en serie.

Ejemplos: se consideran incidentes de alta prioridad todos aquellos en los que existe infiltración de una cuenta privilegiada o denegación de servicio.

- Normal: por defecto, los incidentes se atienden en serie por orden de llegada, mientras no requiera atención uno de prioridad superior. Un incidente de prioridad normal puede adquirir la categoría de alta prioridad si no recibe atención por un tiempo prolongado.

Ejemplos: todos los incidentes no clasificados como alta prioridad o emergencia donde el atacante haya ganado acceso a un sistema informático ajeno. También se incluyen escaneos insistentes de redes.

- Baja: los incidentes de baja prioridad se atienden en serie por orden de llegada, mientras no requiera atención uno de prioridad superior. Un incidente de baja prioridad será cerrado automáticamente si no recibe atención por un tiempo prolongado.

Ejemplos: incidentes aislados en grado de tentativa, donde el atacante no ha conseguido su propósito y no es probable que lo consiga.

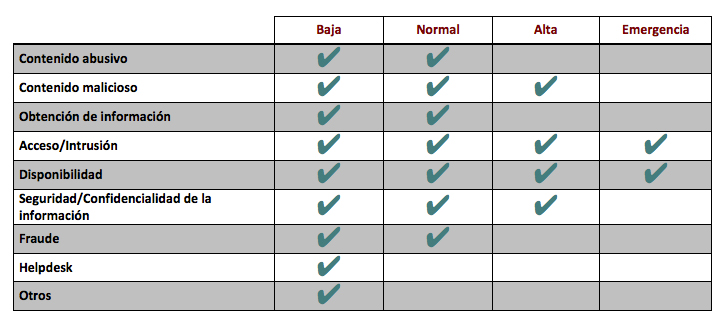

Relación de prioridades y taxonomías

La asignación de prioridad a un incidente podrá variar a lo largo del tiempo en función de la nueva información disponible sobre el mismo.

Por ello, esta relación pretende ser meramente orientativa pudiendo ser alterada en aquellos casos en los que el equipo de seguridad de RedIRIS lo estime oportuno, atendiendo al alcance y gravedad del incidente.

|