Evolución histórica de los incidentes

Evolución histórica de los incidentes

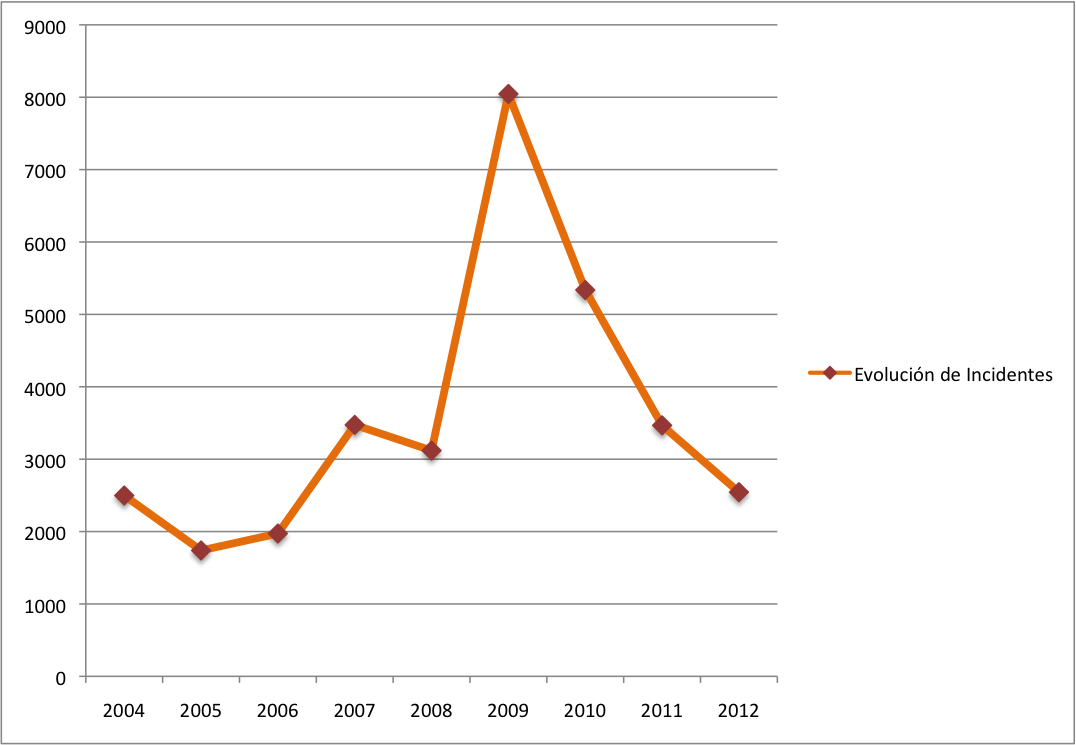

En el siguiente gráfico se muestra la evolución de los incidentes de seguridad a lo largo de los años desde el año 1999.

Las cifras detalladas son las siguientes: 5

| Año | Incidentes Totales | Incremento |

|---|---|---|

| 1999 | 195 | - |

| 2000 | 416 | 113.333% |

| 2001 | 1038 | 149.51% |

| 2002 | 1495 | 44.02% |

| 2003 | 1294 | -13.44% |

| 2004 | 2682 | 107.26% |

| 2005 | 1739 | -35.16% |

| 2006 | 1973 | 13.45% |

| 2007 | 3473 | 76% |

| 2008 | 3119 | -10.19% |

| 2009 | 8045 | 157.93% |

| 2010 | 5337 | -33.66% |

| 2011 | 3469 | -35% |

| 2012 | 2544 | -26.6% |

Existen varias razones para explicar el descenso de incidentes atendidos durante 2012. Por una parte, se han recibido más quejas desde el exterior pero relativas a un mismo problema. Muchos reportes recibidos correspondıan al Grumbot y no han podido ser atendidos debido al elevado número que han llegado a nuestros buzones y a que la información contenida en los informes era incompleta y no permitıa a las instituciones detectar la máquina comprometida cuando la máquina infectada estaba detrás de una red NAT.

Además, se han dejado de atender algunas quejas procedentes de sistemas automáticos externos que requieren mucha dedicación de recursos, puesto que desde Agosto de 2012 el CERT no dispone del recurso que proporcionaba el primer nivel de atención de incidentes.

Otra razón que explica este descenso es que, como ya ocurrió el año pasado, debido a la migración a RedIRIS-NOVA nuestra principal fuente de detección de ataques interna (los flujos de red) no ha operado al 100% de sus posiblidades, teniendo un importante impacto en el número de IRs reportados de forma automática a nuestro sistema de gestión. Además, aunque a principios de año se puso en marcha un piloto en el que participaron varias instituciones afiliadas para disminuir el número de falsos positivos en uno de nuestros plugins de detección (concretamente el plugin de detección de conexiones a C&C de botnets conocidas), tras analizar los resultados del piloto se decidió no poner en producción este plugin de nuevo ya que con las fuentes públicas disponibles no era posible minimizar este número de falsos positivos.

Durante el 2012 los incidentes que, por su envergadura, son dignos de reseña son:

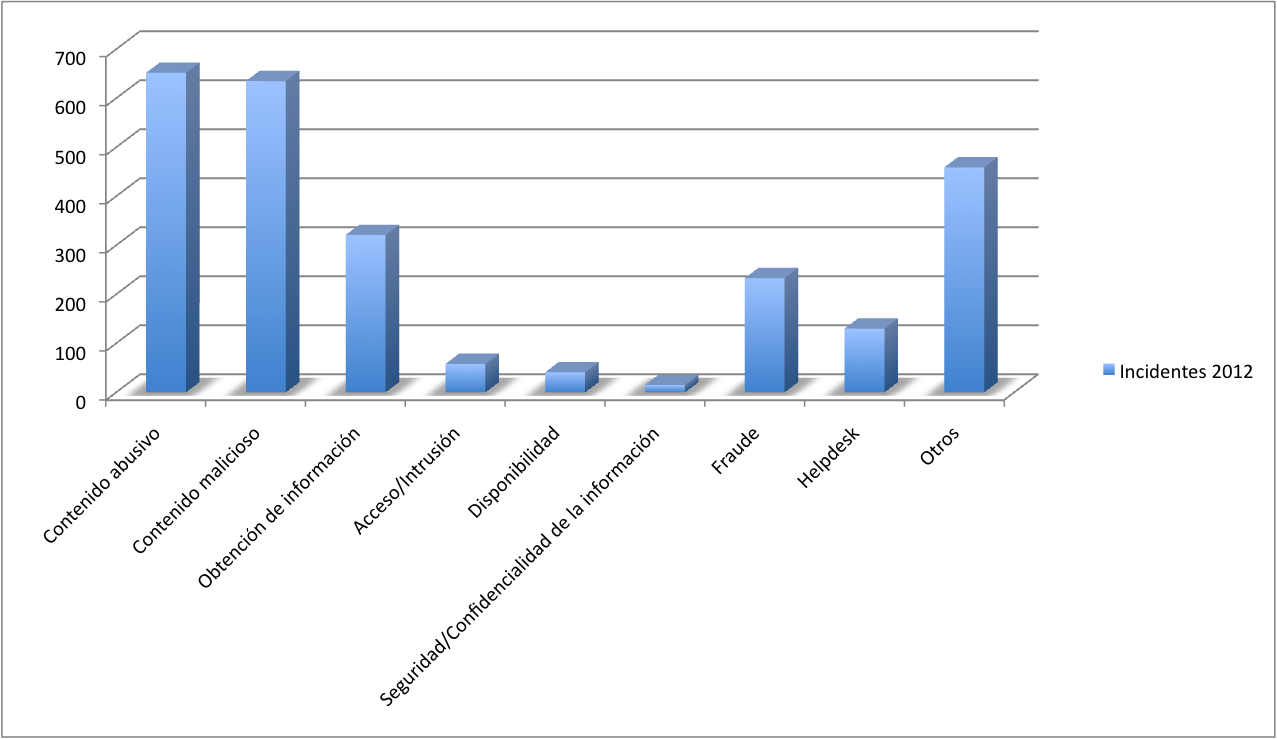

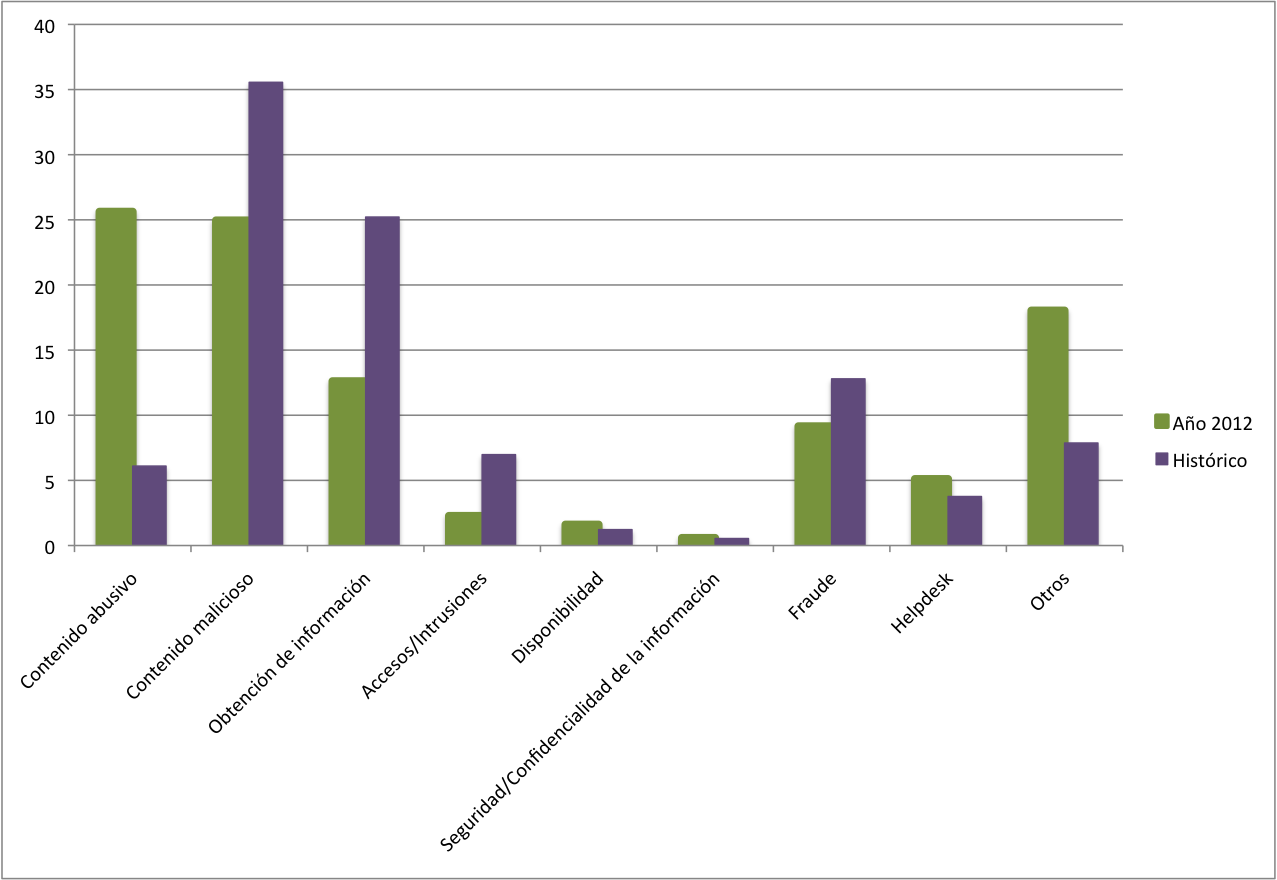

- Contenido abusivo. Fundamentalmente SPAM, y debido principalmente al robo de credenciales de usuarios de nuestras instituciones. También se ha hecho uso generalizado de los webmails de nuestras instituciones para el envıo de SPAM.

- Contenido malicioso. Se han procesado muchos incidentes sobre páginas Webs de nuestra comunidad que se utilizan para distribuir malware o que contienen código malicioso. La tecnologıa Java sigue siendo una de las principales vıas de infección de los sistemas. Las vulnerabilidades descubiertas en varios sistema de gestión de contenidos (CMS), concretamente en Joomla! a finales de año, también han sido las causantes de muchos de los problemas de compromisos de páginas Web reportados. Por otro lado, también han sido frecuente la participación de máquinas de nuestra comunidad en botnets conocida. Por ejemplo, la Botnet Grumbot que tuvo mucho impacto en nuestra comunidad provocando un verdadero aluvión de quejas. Dentro de esta categorıa de ``Contenido Malicioso'' también se incluyen las máquinas comprometidas, sobre todo a principios de año, por el DNSChanger. El DNSChanger es un malware que se encargaba de redirigir a las vıctimas a páginas maliciosas controladas por un atacante sin conocimiento ni consentimiento del usuario. Aunque causó un gran revuelo en los medios de comunicación, cabe decir que tras el ánalisis que se realizó de este malware en nuestra red, realmente, no se detectó una infección masiva de equipos de nuestro sistema autónomo.

- Fraude. Sobre todo phishing, utilizando tanto el correo como la Web para su difusión.

- Hemos recibido también muchos incidentes en los que aparecemos como Copia y que pertenecen a máquinas fuera de nuestro ámbito de actuación, fundamentalmente relativos a casos de fraude en dominios .es (phishing y troyanos bancarios). Estos incidentes se nos reportan a modo informativo y explican, como se ve más abajo en la gráfica, el aumento de los incidentes que catalogamos como ``Otros''.

- Obtención de información. Como viene siendo habitual en los últimos años, recibimos muchos informes sobre escaneos de redes y puertos (muchos de ellos al puerto 22/tcp, ssh).

Se dispone de más información sobre la taxonomıa que manejamos en la página web destinada a tal fin: http://www.rediris.es/cert/IH/taxonomia.html.

IRIS-CERT 2013-02-08