Evolución de los incidentes a lo largo de los años

Next: Algunos datos más Up: Estadísticas Previous: Cifras para el año Contents

Evolución de los incidentes a lo largo de los años

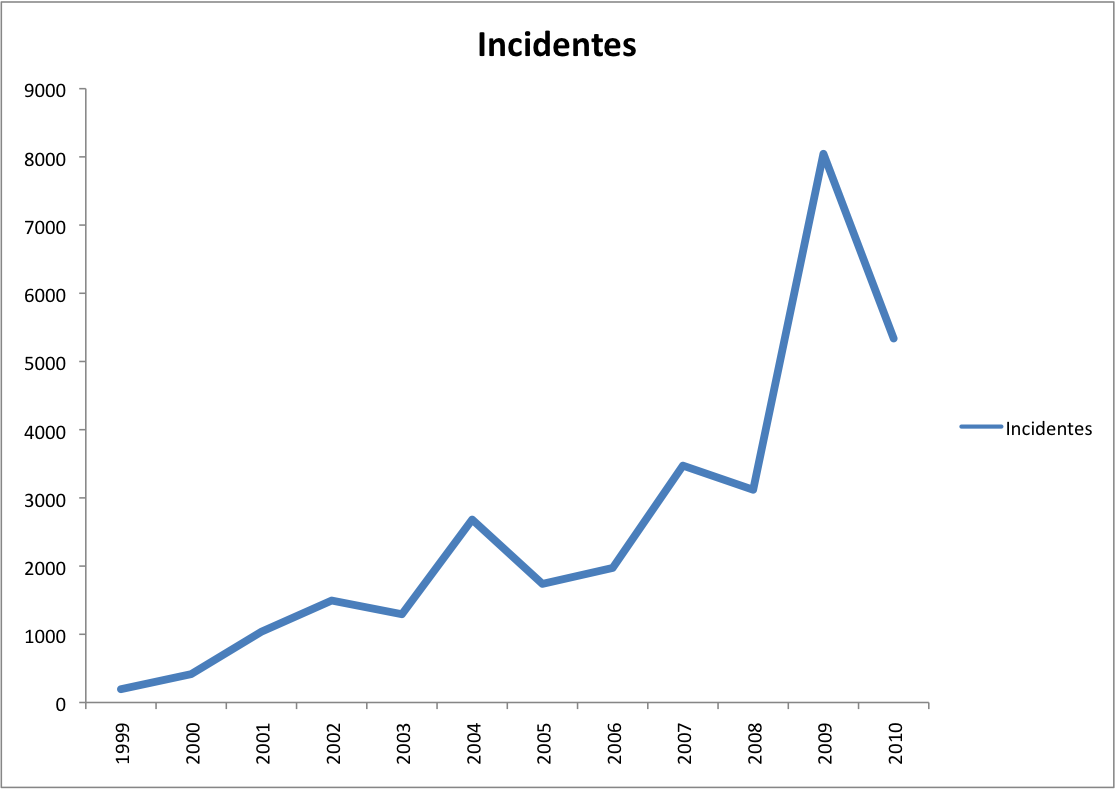

En el siguiente gráfico se muestra la evolución de los Incidentes de seguridad a lo largo de los años desde el año 1999.

Las cifras detalladas son los siguientes 3:

| Año | Incidentes Totales | Incremento |

|---|---|---|

| 1999 | 195 | - |

| 2000 | 416 | 113.333% |

| 2001 | 1038 | 149.51% |

| 2002 | 1495 | 44.02% |

| 2003 | 1294 | -13.44% |

| 2004 | 2682 | 107.26% |

| 2005 | 1739 | -35.16% |

| 2006 | 1973 | 13.45% |

| 2007 | 3473 | 76% |

| 2008 | 3119 | -10.19% |

| 2009 | 8045 | 157.93% |

| 2010 | 5337 | -33.66% |

Existen dos razones fundamentales para explicar el descenso de incidentes atendidos durante 2010, sobre todo comparado con el fortísimo incremento detectado en 2009. La primera y fundamental es que durante el año 2009 el Conficker, como en otros ámbitos, tuvo una gran repercusión en la Red Académica. Durante el 2010 no ha aparecido ningún especimen con las características y virulencia del Conficker en nuestra comunidad. La segunda razón detrás de este decremento es que, por diversas razones, el número de detecciones realizadas por nuestros sistemas de detección proactiva disminuyó al dejar de estar disponibles para su uso algunos de los sistemas utilizados hasta el momento (finalización del proyecto de pruebas de NetReflex, LogSurfer y algunos plugins de detección basados en flujos de red). Intentaremos en un futuro seguir trabajando en esta línea, en la medida de nuestras posibilidades, para mejorar estos ratios de detección proactiva en la comunidad.

Durante el 2010, de manera genérica, podemos destacar como particularmente significativo lo siguiente:

- Se confirma la Web como uno de los principales patrones de ataque y como principal medio de distribución de malware confirmándose una tendencia en el uso de kits de malware basados en Web, fundamentalmente para el lanzamiento de ataques de Denegación de Servicio (DoS) y para la realización de click fraud. Esto también afecta a las botnets, que han pasado de utilizar mecanismos de control basados en IRC (y en algunos pocos casos de P2P), a utilizar el HTTP para la administración de las máquinas zombies. Además, esta es una tendencia en aumento.

- Dentro del malware más activo durante el 2010 podemos destacar los troyanos bancario Zbot/Zeus y Spyeye, y el Stuxnet, diseñado para atacar sistemas SCADA WinCC de Siemens y que pone de manifiesto la peligrosidad de los ataques dirigidos contra las Infraestructuras Públicas y el diseño de malware sofisticado ataques concretos sobre víctimas específicas que seguiremos viendo a lo largo de los años futuros.

- Proliferación de la protestas virtuales organizadas, en las que se convoca a internautas a participar en ataques distribuidos, fundamentalmente DDoS contra páginas Web, en señal de protesta ante determinados asuntos sociales o políticos. Pongamos como ejemplo la sonada Operación Payback (Operación Venganza) que afectó a diversas instituciones españolas en protesta a la disposición final segunda del proyecto de Ley de Economía Sostenible, conocida como Ley Sinde, y que fue promovida por el grupo activista Anonymous.

- A este respecto, las redes sociales se consolidan como plataforma ideal para convocar este tipo de protestas, pero no sólo eso sino como una plataforma ideal para propagar enlaces a programas maliciosos y para la práctica del cibercrimen. Por ejemplo, en el 2010 aparecieron utilidades para crear redes de bots utilizando cuentas de redes sociales como mecanismo de administración (TwitterNET Builder). También aparecieron especímenes de malware (Koobface) que aprovechan la ingeniería social para su expansión y no la explotación de una o varias vulnerabilidades.

- Se confirma la aparición de malware cuyo objetivo son plataformas ``alternativas'' como de Mac OS X debido a la proliferación de su uso por parte de los usuarios finales en los últimos años. Se recomienda la lectura del informe anual de seguridad en Mac realizado por Intego.

- 2010 parece haber sido un año especialmente exitoso en la lucha contra el cibercrimen y, en especial, contra las botnets con la caída de algunas bastante importantes como la española Mariposa, o Pushdo/Cutwail, Zeus/ZBot, Bredolab y la anteriormente mencionada Koobface. Estas caídas se han notado especialmente en un decremente a la actividad asociada al SPAM.

- Durante el 2010 tenemos nuevos ejemplos de ciberataques como la Operación Aurora cuyo objetivo aparentemente era el de robar información de propiedad intelectual a grandes compañías y atentar contra el derecho fundamental de libertad de expresión y que utilizaba un 0-day en el Internet Explorer como método de propagación.

Next: Algunos datos más Up: Estadísticas Previous: Cifras para el año Contents IRIS-CERT 2011-01-25