Evolución de los incidentes a lo largo de los años

Siguiente: Algunos datos más Subir: Estadísticas Anterior: Cifras para el año Índice General

Evolución de los incidentes a lo largo de los años

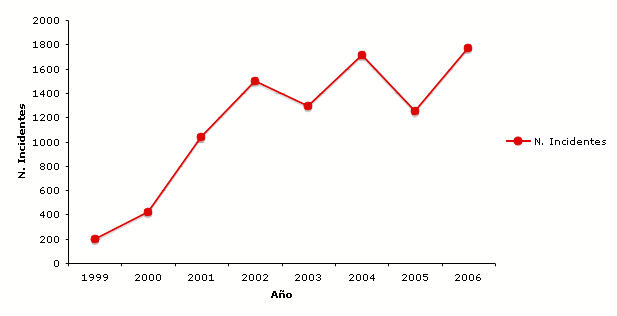

En el siguiente gráfico se muestra la evolución de los incidentes de seguridad desde el año 1999.

Las cifras detalladas son los siguientes 7:

| Año | Incidentes totales | Incremento |

|---|---|---|

| 1999 | 195 | - |

| 2000 | 416 | 113.333% |

| 2001 | 1038 | 149.51% |

| 2002 | 1495 | 44.02% |

| 2003 | 1294 | -13.44% |

| 2004 | 1714 | 32.45% |

| 2005 | 1248 | -27.48% |

| 2006 | 1773 | 42% |

Vamos a aprovechar para hacer un poco de historia, enumerando los cambios en tendencias que a lo largo de los años se han ido detectando 8.

Durante el año 1999, los ataques eran menos sofisticados, caracterizados por la utilización de herramientas automatizadas tipo nmap, mscan etc. En el 2000 aparecen los ataques de DDoS (Denegación de Servicio Distribuidos) y algunas herramientas basadas en este tipo de ataques (TFN, Trinoo, etc..). Son famosos los ataques de DDoS contra portales como eBuy o Amazon, así como problemas de saturación en algunas NRENs. Reaparecen los gusanos, con escasa carga dañina, así como algunos gusanos multiplataforma ( popor ejemplo el sadmin). H Hasta este momento, los ataques estaban dirigidos fundamentalmente a entornos Linux, especialmente servidores, para aprovechar al máximo la capacidad de proceso y las líneas de comunicaciones dedicadas a los mismos.

En 2001 aparecen los primeros gusanos que afectan a plataformas Windows, como los ya famosos CodeRed y Nimda, manteniéndose los servidores como principal objetivo de los atacantes. Durante 2002 la tendencia sigue siendo la misma, sin embargo, comenzamos a asistir a una mayor incidencia de problemas en máquinas de usuarios finales, algo que como sabemos y sufrimos, se sigue produciendo en la actualidad. Este cambio de tendencia se explicaba en su momento por la existencia de una mayor concienciación de los administradores de los problemas de seguridad que afectan a los servidores, unida a la escasa cultura de actualización de los equipos finales. Además, durante ese año 2002, diversas vulnerabilidades en programas de correo electrónico propiciaron la aparición de gusanos que se trasmitían utilizando este medio y que utilizan las máquinas comprometidas para enviar SPAM.

El año 2003 quedará en la memoria como el año de los gusanos de propagación masiva (y rápida!) como el Blaster (los equipos se volvían a infectar mientras que se actualizaban) y Slammer. Además, el SPAM causado por Virus y Gusanos incorporan la novedad de incluir su propio motor SMTP.

El 2004 no hace más que aumentar los problemas descritos para el año 2003; se confirma la tendencia de ataques a plataformas comunes y usuarios domésticos, aparecen los primeros casos de uso ilícito de los equipos atacados mediante la instalación de repositorios warez y dlos problemas de infracción de copyright, surgen gusanos con código altamente cambiante, y aparecen los problemas de Phishing (que suponen un verdadero campo de batalla en la actualidad) y las primeras redes de máquinas zombies (botnets) de las que hablaremos en la próxima sección.

El 2005 constituye la antesala de lo que se ha visto confirmado durante el año 2006: Phishing, botnets, ataques de fuerza bruta ssh y problemas de inyección de código HTML debido fundamentalmente a la existencia de versiones vulnerables de PHP. También empezamos a ver que los ataques comienzan a ser menos masivos, más dirigidos y más difíciles de detectar.

En el año 2006, objetivo del presente informe, se repiten los problemas que ya se detectaron en el año anterior, destacando entre ellos:

- Intentos de acceso/ataques de fuerza bruta SSH, debidos a la utilización de frases de paso débiles por parte de los usuarios, y en los que los atacantes, en la mayoría de las ocasiones, no intentan comprometer el equipo, sino tan sólo propagar el acceso.

- Compromiso de sistemas debidos a vulnerabilidades en los sistemas PHP instalados, que han tenido tantísimos éxito debido a la proliferación de Blogs 9, Wikis y Foros que utilizan este tipo de sistemas. Una vez estos sitios Web bajo control, se utilizan para lanzar una gran variedad de ataques como Phishing, SPAM (sobre Phishing), uso de troyanos bancarios, etc...

- Red de máquinas zombies (botnets). Las máquinas zombies son el origen de gran parte de las quejas que recibimos. De hecho, según algunos artículos de prensa e informes de otras organizaciones, España está a la cabeza de máquinas zombies que pertenecen a estas redes de botnets en el mundo. Estas redes son cada vez más complejas y difíciles de detectar, siendo utilizadas para lanzar ataques muy variados. Quizá lo más destacado es que empieza a verse que aunque el protocolo de control más empleado sigue siendo el IRC, cada vez se ven más redes de bots que utilizan el HTTP como protocolo de control, para saltarse los filtros que muchos sitios implementan para controlar este tipo de redes.

- En el año 2006 se ha hecho amplio uso de un nuevo tipo de exploits (sobre todo para productos Microsoft Office) que ofrece una gran ventaja para los atacantes. Se trata de los llamados 0-day-exploits, nombre que se le da a los exploits que no han salido a la luz y que los propios hackers se hacen con el objetivo concreto de obtener el control de una maquina.

- Durante el año pasado han aumentado los problemas relacionados con el spyware y el robo de identidad. Los ataques de Phishing que incorporar nuevos patrones de ataques han conseguido gran protagonismo durante este año.

- Por último, se ha producido una modificación en los objetivos perseguidos por los atacantes. Se detectan cada vez más ataques dirigidos, con motivaciones políticas, religiosas o con afán de lucro. Hemos pasado del ansia por aprender, al ansia por poseer y hacer valer a la fuerza nuestras ideas.

En un artículo publicado recientemente en Internet 10 se afirmaba que parece que en estos momentos estamos viviendo una situación bastante contradictoria, en la que estamos sufriendo el mayor número de amenazas e incidentes de la historia, aunque la percepción general es que estamos más seguros que en años anteriores. Las causas esgrimidas para tal afirmación eran:

- El cambio en la estrategia de los atacantes (de infecciones masivas a infecciones más silenciosas que pasan desapercibidas).

- Malware menos perceptible que oculta mejor su actividad.

- Todavía no se ha llevado a cabo un cambio de filosofía en los sistemas de detección: de detección de patrones de ataques (firmas de ataques) a detección de anomalías.

Sin duda alguna, esta percepción es completamente aplicable a la Red Académica y de Investigación Española.

Siguiente: Algunos datos más Subir: Estadísticas Anterior: Cifras para el año Índice General IRIS-CERT 2007-02-05