Evolución de los incidentes

Siguiente: Incidentes de SPAM 2005 Subir: Estadísticas Anterior: Estadísticas Índice General

Evolución de los incidentes

En general, como hemos comentado en la sección anterior, 2005 ha sido un año muy parecido al año anterior. Gusano, virus, redes de bots, ataques de fuerza bruta (ssh fundamentalmente), escaneos a puertos con vulnerabilidades conocidas, ataques a servidores Web, DoS, etc.. han sido de los tipos de ataques más vistos durante el año.

De todos ellos, el más persistente a lo largo de todo el año han sido los ataques de fuerza bruta SSH aprovechando contraseñas débiles. Desde que en Agosto del año pasado pareciera una herramienta que permitía realizar este tipo de ataques de forma automatizada, no hemos dejado de recibir quejas de escaneos e intentos de este tipo. En general, estos ataques se basan en acceder al sistema utilizando una cuenta SSH con password débil (y normalmente sin privilegios). Una vez en el sistema, el atacante emplea un exploit del núcleo de Linux en local para conseguir acceso como root, lo que lei permite instalar diversos rootkit y controlar la máquina a su antojo.

Tras los ataques de fuerza bruta SSH, en el ranking le siguen gusanos y virus (muchos viejos conocidos, apareciendo gran cantidad de nuevas variantes de algunos de ellos como el Beagle, Mydoom o el Sober por citar algunos, y algunos nuevos como el Zotob, Mytob, etc..), seguidos por las las redes de bots o máquinas zombies. Estas redes se suelen utilizar para el envío de correo basura (SPAM), lanzar ataques de DDoS o gestionar servicios de phishing entre otras muchas cosas.

Algunas fuentes destacan que durante el año 2005 el número de vulnerabilidades aparecidas en productos ha aumentado considerablemente con respecto a los años anteriores. SANS Institute publicó a finales de año, una interesante página con las 20 vulnerabilidades más críticas del año, tanto genéricas como por Sistema Operativo.

Por otro lado, el phishing y en general el acceso a servicios de comercio electrónico para la obtención de información de usuarios, ha sido un problema que se ha ido intensificando durante 2005, no especialmente en la red académica, pero si de forma generalizada en Internet. Lo que al principio de año eran ataques esporádicos, se ha convertido en una verdadera plaga. Existen herramientas que permiten paliar los ataques de este tipo, una de ellas es la utilidad anti-phishing de Netcraft. Además, las últimas versiones de algunos clientes de correo, como Thunderbird también previenen de este tipo de ataques.

Lo mismos ha ocurrido con el SPAM, cuyo crecimiento exponencial está muy ligado a la distribución de virus que incorporar su propio motor SMTP.

El año lo cerramos como se cerró el año 2004. Si a finales del 2004 aparecía un gusano que que utilizaba el popular buscador Google para infectar servidores Web que utilizaban una versión vulnerable de phpBB, modificando sus páginas Web. A finales del 2005 hemos detectado un incremento de los ataques que ejecutan inyección de código contra sitios web que tienen implementados módulos vulnerables tales como el awstats 3.

Si hablamos de cierres, a finales de Diciembre y en plenas vacaciones de Navidad, se conocía un grave fallo en la forma en la que Windows maneja los archivos Windows Media File (.WMF), que afectaba a todas las versiones de Windows. La forma de explotar este fallo, tan sólo visualizando una imagen, y la controvertida respuesta de Microsoft en cuanto a la distribución del parche correspondiente, ha generado un gran revuelo y expectación en el mundillo, obligando a Microsoft a romper su ciclo de actualizaciones mensuales.

Por último, se confirma la tendencia de los últimos años con respecto a la modificación del tipo de objetivo. Los más afectados son las máquinas de usuarios finales, conectados permanentemente y poco protegidos. Esto hace que el número de ordenadores asaltados sea mayor y los ataques realizados con ellos, más masivos. Algunas razones que explicarían este cambio podrían ser:

- Aumento del ancho de banda y prestaciones de los equipos conectados permanentemente

- Baja protección de los equipos

- Imposibilidad de grandes proveedores de realizar acciones preventivas

- Uso de redes móviles

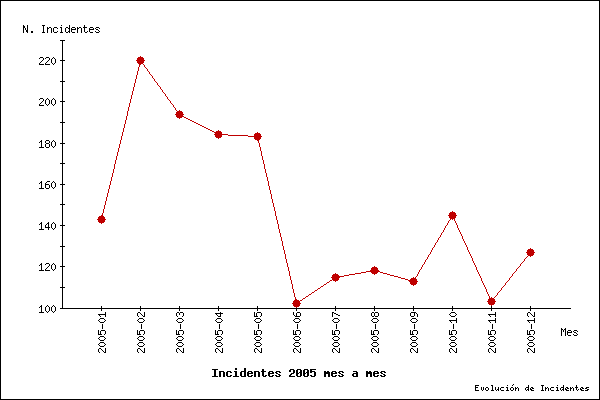

La siguiente gráfica muestra la distribución de incidentes atendidos por el equipo en los distintos meses del 2005.

Los datos detallados son los siguientes:

| Fecha | Total |

|---|---|

| 2005/01 | 143 |

| 2005/02 | 220 |

| 2005/03 | 194 |

| 2005/04 | 184 |

| 2005/05 | 183 |

| 2005/06 | 102 |

| 2005/07 | 115 |

| 2005/08 | 118 |

| 2005/09 | 113 |

| 2005/10 | 145 |

| 2005/11 | 103 |

| 2005/12 | 127 |

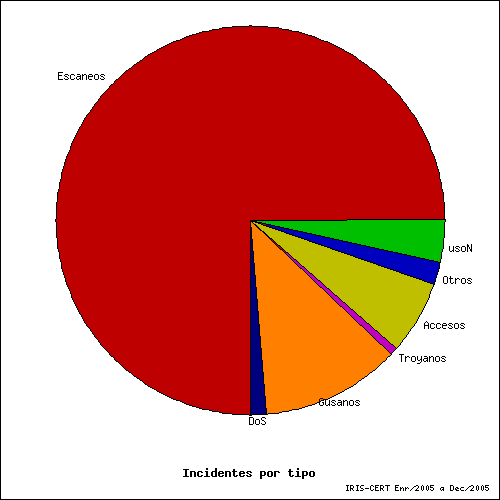

Para finalizar, y completar lo descrito con anterioridad, os mostramos la siguiente gráfica con una distribución de incidentes según nuestra taxonomía de alto nivel.

Como veis, existe un aplastante dominio de los ataques debidos a escaneos. Estamos convencidos que detrás de la mayoría de ellos se encuentra un problema mayor y por tanto la causa real del escaneo, por lo que os pedimos que si queréis que la información que os presentemos sea lo más veraz posible, nos contéis lo que realmente ha ocurrido o habéis encontrado, y no tan sólo contestéis con un simple "Problema resuelto" ;-).

Siguiente: Incidentes de SPAM 2005 Subir: Estadísticas Anterior: Estadísticas Índice General Chelo Malagón 2006-01-30