Evolución de los incidentes

Siguiente: Incidentes de SPAM 2004 Subir: Estadísticas Anterior: Estadísticas Índice General

Evolución de los incidentes

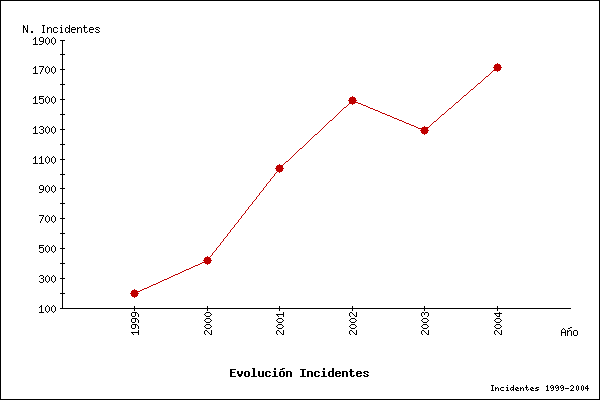

En la figura anterior, se observa la evolución de los incidentes de seguridad

desde el año 1999.

Las cifras detalladas son los siguientes:

| Año | Incidentes totales | Incremento |

|---|---|---|

| 1999 | 195 | - |

| 2000 | 416 | 113.333% |

| 2001 | 1038 | 149.51% |

| 2002 | 1495 | 44.02% |

| 2003 | 1294 | -13.44% |

| 2004 | 1714 | 32.45% |

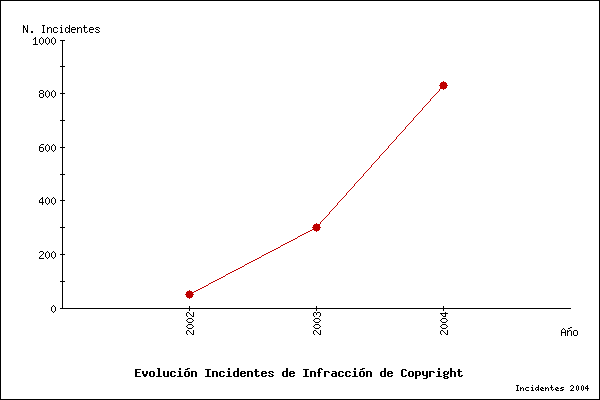

Nos parece interesante presentar en la figura siguiente la evolución de los incidentes relacionados con infracción de copyright en los últimos años, debido a su incremento progresivo.

Las cifras detalladas son los siguientes:

| Año | Incidentes | Incremento |

|---|---|---|

| 2002 | 50 | - |

| 2003 | 299 | 177.5% |

| 2004 | 830 | 498% |

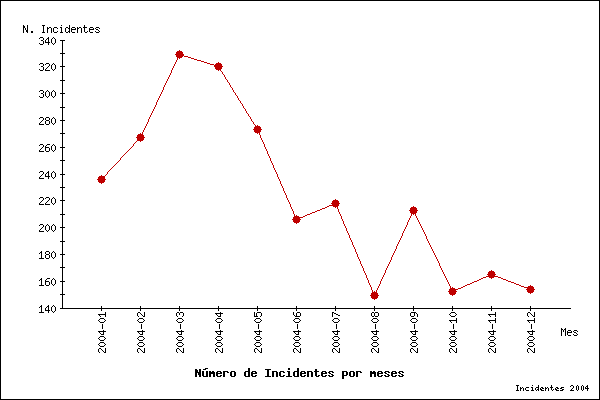

A continuación presentamos una gráfica en la que podemos ver la distribución de los incidentes atendidos por IRIS-CERT durante el año 2004 a lo largo de los diferentes meses.

Los datos detallados son los siguientes:

| Fecha | Total |

|---|---|

| 2004/01 | 236 |

| 2004/02 | 267 |

| 2004/03 | 329 |

| 2004/04 | 320 |

| 2004/05 | 273 |

| 2004/06 | 206 |

| 2004/07 | 218 |

| 2004/08 | 149 |

| 2004/09 | 213 |

| 2004/10 | 152 |

| 2004/11 | 165 |

| 2004/12 | 154 |

Como podéis ver en la gráfica anterior, parece que en promedio a partir de Abril se produce un decremento de incidentes. Esto no quiere decir que los problemas de seguridad hayan disminuido (aunque efectivamente ha habido meses con una actividad más intensa que otros), sino que más bien tiene relación con el cambio de herramienta de gestión de incidentes que realizamos en Abril y la forma de contabilizar incidentes y de agrupar los mismos en la nueva herramienta.

Veamos a continuación los problemas de seguridad más significativos que hemos detectado en nuestra comunidad a lo largo de los meses del pasado año:

- Enero A principios del año 2004 se siguen detectando casos de escaneos al puerto 6129/tcp, utilizado por un programa de control remoto llamado Dameware, del que se publicó un fallo de seguridad ya en Diciembre de 2002. También se siguen recibiendo muchas denuncias de escaneos a los puertos de Netbios y a los del Directory Server de Microsoft, fundamentalmente debidos al Blaster (gusano aparecido en 2003) y a la vulnerabilidad en el DCOM de Microsoft, así como a puertos relacionados con vulnerabilidades ya conocidas durante el año pasado en el MS-SQL. Los escaneos a todos estos puertos, han sido generalizados durante todo el año 2004.

- Febrero Aparecen varios gusanos, entre ellos el MyDoom, el Beagle, el DoomJuice, Netsky y el Welchia.D, así como variantes de los mismos. Por ejemplo, el caso del DoomJuice es curioso porque infecta máquinas previamente infectadas por el MyDoom, al aprovechar la puerta trasera dejada por este para expandirse. Podríamos decir, que el puerto estrella de este mes es el 3127/tcp, utilizado por diversos de estos gusanos, y por tanto, han sido los gusanos que utilizan dicho puerto los más vistos en nuestra comunidad.

- Marzo Tanto Marzo como Abril son meses problemáticos como se puede apreciar en la gráfica. A la actividad de los gusanos comentados anteriormente, y la aparición de nuevas variantes de los mismos, cabe destacar la aparición del troyano Phatbot que ha causado grandes problemas en bastantes instituciones de nuestra comunidad. El Phatbot es un IRC bot con características similares al Agobot, que realiza escaneos NetBios, y utiliza diversos métodos para su propagación (RPC DCOM, WebDav, puertas traseras de otros gusanos y Dameware). Las máquinas infectadas por este troyano, y controladas desde botnet, suelen ser utilizadas para ataques de DoS.

- Abril Sigue la línea del mes anterior, con muchas incidencias sobre todo de Phatbot. Cabe destacar la aparición de un exploit en el Microsoft Private Communication Technology Protocol (PCT) que se ejecuta sobre SSL (443/tcp). Este exploit abría una shell en el puerto 31337/tcp.

- Mayo Gran incidencia de escaneos al puerto 5000/tcp debido, por una parte, a su utilización por parte de dos gusanos (Kibuv y Bobox) para identificar Windows XP, y a la aparición de un fallo en el Microsoft Windows Universal Plug a Play Service. Durante el mes de Mayo aparece el gusano Sasser que aprovecha una vulnerabilidad en el Windows Local Security Authority Service Server (LSASS), y que genera múltiples problemas en algunas instituciones debido a un efecto colateral: el escaneo de direcciones multicast, produciéndose una avalancha de paquetes de registro de nuevas fuentes hacia los RPs.

- Junio Aparece un nuevo gusano llamado Dabber, que afecta a máquinas previamente infectadas por el Sasser, aprovechando una vulnerabilidad en el FTP dejado por dicho gusano en el puerto 5554/tcp. En Junio seguimos viendo escaneos al puerto 443/tcp (por la vulnerabilidad en el PCT), al 5000/tcp, mucho Sasser y Phatbot, y como viene siendo habitual durante todo el año escaneos netbios, microsoft-ds, Radmin (4899/tcp) y Dameware.

- Julio Lo más significativo de este mes, y que hace que las estadísticas aumenten ligeramente, es que empezamos a recibir muchas denuncias relacionadas con ataques de Phishing, tanto a través del buzón de abuse como del de cert. Estos incidentes son gestionados de forma conjunta por el CERT y el responsable de correo electrónico en nuestra comunidad

- Agosto A finales de Julio/Agosto aparece una herramienta que permite realizar ataques de fuerza bruta contra cuentas SSH. Los atacantes consiguen entrar en varios equipos, empleando posteriormente un exploit del núcleo de Linux en local para conseguir acceso como root, lo que les permite instalar diversos rootkit. El principal problema que nos encontramos durante los meses de verano es que en muchas instituciones, no solamente en las pequeñas, durante parte de las vacaciones la persona de contacto de seguridad no deja suplente, por lo que gran parte de los incidentes se retrasan y la respuesta (y por tanto, la resolución del problema) no es tan rápida como debiera.

- Septiembre No sólo en la comunidad académica, sino en la Internet Española, se detecta un incremento considerable de ataques debidos a diversos tipos de código malicioso: troyanos, gusanos y sobre todo

aumento de botnets durante los meses de verano. Se trata de programas "robot" que comprometen máquinas utilizando diversas vulnerabilidades y permiten crear redes de "zombie", es decir, máquinas controladas remotamente por IRC que seguramente serán utilizadas furtivamente con fines malintencionados, como por ejemplo lanzar ataques de DoS. El puerto más escaneados durante este mes siguen siendo el 22/tcp (ssh) como el mes anterior.

- Octubre, Noviembre y Diciembre Se sigue la tónica de meses anteriores, es decir, botnets, algunos gusanos, etc.. Cabe destacar, la aparición a finales de Diciembre de un nuevo gusano llamado Santy que utilizaba el popular buscador Google para infectar servidores Web que utilizaban una versión vulnerable de phpBB, modificando sus páginas Web. También, a finales de Diciembre (que se mantiene todavía a principios de Enero) volvimos a detectar un incremento en las quejas relacionadas con escaneos y ataques de fuerza bruta contra cuentas SSH.

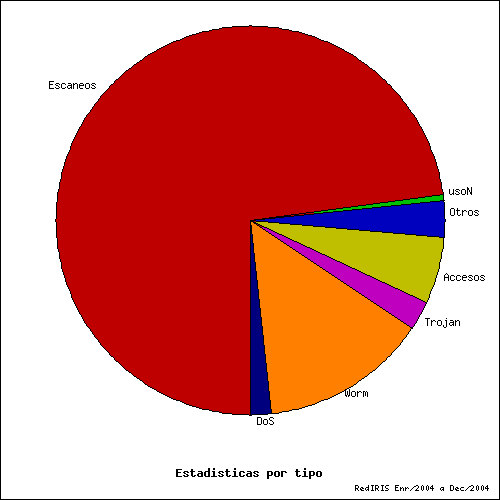

Para finalizar, y completar lo descrito con anterioridad, os mostramos la siguiente gráfica con una distribución de incidentes según nuestra taxonomía de alto nivel.

Como veis, existe un aplastante dominio de los ataques debidos a escaneos. Estamos convencidos que detrás de la mayoría de ellos se encuentra un problema mayor y por tanto la causa real del escaneo, por lo que os pedimos que si queréis que la información que os presentemos sea lo más veraz posible, nos contéis lo que realmente ha ocurrido o habéis encontrado, y no tan sólo contestéis con un simple "Problema resuelto" ;-).

Siguiente: Incidentes de SPAM 2004 Subir: Estadísticas Anterior: Estadísticas Índice General Chelo Malagón 2005-01-13